Зачем нужен фаервол и как он защищает вашу телефонию

В Вестеросе ночь темна и полна ужасов. У нас дела обстоят получше, но все же опасностей в интернете хватает. Злоумышленники могут взломать вашу почту, Фейсбук и телефонию и распоряжаться вашими данными так, как им заблагорассудится. Следовательно, нужно подумать о защите данных и о безопасности вашей сети.

Есть относительно простой и проверенный временем способ защитить свои данные. Имя этого способа — «фаервол», он же брандмауэр, он же межсетевой экран, он же просто сетевой экран, он же барьер, который предотвращает нежелательное сообщение между компьютерными сетями. Рассказываем простыми словами, что это значит и почему с фаерволом лучше, чем без него.

Что такое фаервол

На входе в любой уважающий себя ночной клуб всегда стоит внушительного вида мужчина в строгом костюме. Это фейсконтроль — человек, который следит, чтобы в клубе не было неприятностей. Он профессионал, и мгновенно понимает, стоит ли пускать гостя в клуб. Подозрительных посетителей человек в черном пиджаке в клуб не пропустит и сэкономит владельцам заведения кучу нервов. Да и другим посетителям тоже.

Это фейсконтроль — человек, который следит, чтобы в клубе не было неприятностей. Он профессионал, и мгновенно понимает, стоит ли пускать гостя в клуб. Подозрительных посетителей человек в черном пиджаке в клуб не пропустит и сэкономит владельцам заведения кучу нервов. Да и другим посетителям тоже.

Фаервол — это фейсконтроль для входящего трафика. Когда вы что-то делаете в интернете, на ваш компьютер непрерывно приходит информация. Фаервол определяет, опасна ли входящая информация, и пропускает только надежный трафик.

Без фейсконтроля в клубе — заходи кто хочешь, делай что хочешь, бей посуду, ломай мебель, обижай других гостей. Без фаервола вы в сети, считай,

голые, — все ваши данные можно достаточно легко получить и потом использовать в своих целях. Поэтому, когда речь заходит о защите корпоративной сети, в первую очередь стоит подумать о фаерволе. Грамотно настроенный фаервол защитит вас от большей части потенциальных угроз, в том числе и от взлома IP-телефонии.

Разновидности фаерволов

Фаерволы бывают программные (soft) и аппаратные (hard). Программный фаервол обычно устанавливают на каждый компьютер в сети,

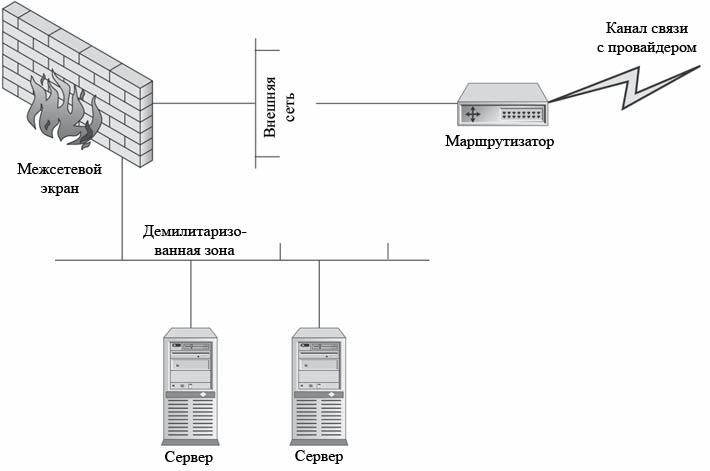

а аппаратный — это «железка» в серверной, которая защищает всю сеть компании целиком. Аппаратный фаервол — «ворота», через которые трафик попадает во внутреннюю сеть. При большом желании можно, конечно, организовать аппаратный фаервол для каждого компьютера, но стоить это будет примерно как марсоход.

И то, и другое решение при грамотной настройке отлично справляется с функциями привратника и не пускают нехороший трафик на ваши компьютеры.

Программный фаервол

Удобен тем, что:

- его можно быстро установить и настроить, если у вас небольшая компания

- он сам регулярно обновляется

- он дешевле, чем аппаратные решения

- вам не нужно брать на полную ставку специалиста, чтобы обслуживать фаерволы на компьютерах сотрудников. Достаточно будет приходящего системного администратора.

- обычно он идет в комплекте с антивирусным ПО. То есть помимо фильтрации трафика программа будет сканировать вложения в письмах и делать еще много незаметной, но полезной работы.

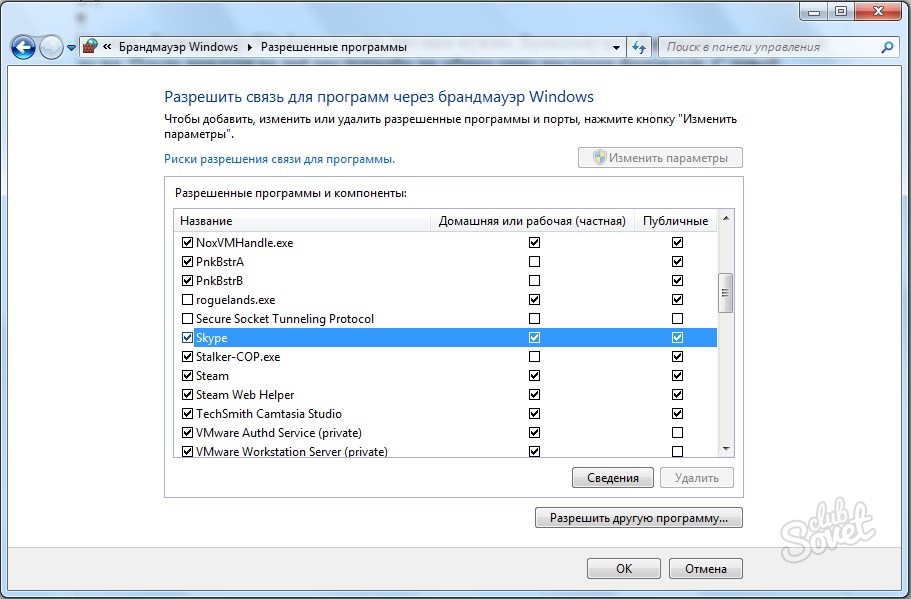

Если вы хоть раз работали на компьютере с Windows, наверняка вы видели, что в операционной системе есть встроенный фаервол, он же Брандмауэр. Логичный вопрос: можно ли ограничиться этим и не устанавливать дополнительное ПО?

Вообще да, но лучше нет. Представьте: вы купили квартиру в новом доме. Стандартные пластиковые окна, недорогие обои, простенький кафель в ванной, во всех квартирах один и тот же. Входные двери тоже одинаковые. Застройщики редко ставят добротные двери в новостройках, а иногда вообще ограничиваются деревянными «заглушками» вместо дверей. И логика в этом есть: когда жильцы будут делать ремонт, они сами выберут себе ту дверь, которая им нравится. Такую, чтобы подходила под их понимание надежности, с несколькими хитрыми замками и цепочкой. Чего ради ставить дорогую хорошую дверь, если большинство новых хозяев все равно ее выкинут и заменят своей? Незачем.

Брандмауэр, встроенный в Windows, это та самая дверь-заглушка в вашей квартире. То есть компьютере. Если кто-то придет взламывать ее с простейшим инструментом — отверткой, например, — то дверь выдержит. А если злоумышленник с опытом и принесет с собой что-то посерьезнее, вашей двери не устоять. Так что лучше купить антивирус и не полагаться на встроенную защиту от Windows.

Чем больше ваша компания, тем больше будут затраты на программные фаерволы. Для каждого компьютера нужно будет покупать лицензию, так что с какого-то момента будет и выгоднее, и разумнее выбрать аппаратное решение.

Аппаратное решение

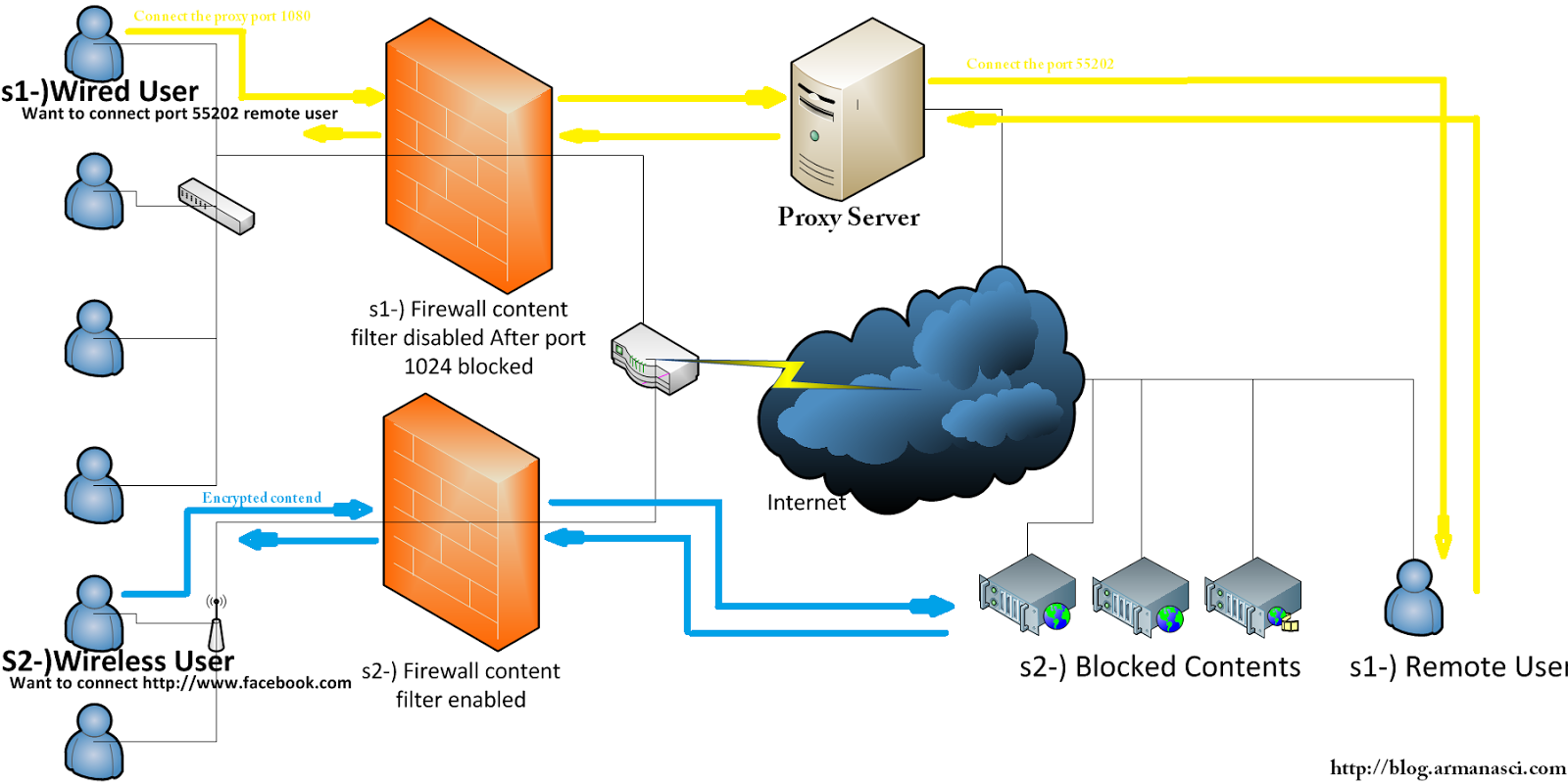

Отличается от программного тем, что трафик фильтруется не на вашем компьютере, а централизованно на входе во внутреннюю сеть компании. У вас в серверной стоит еще одна «железная коробка» с определенным набором программ.

Аппаратное решение имеет свои преимущества по сравнению с программным:

- у такого фаервола выше производительность.

На сервере с фаерволом не запущены параллельно браузер, скайп и софтфон, как на компьютере обычного пользователя. Значит, все ресурсы процессора идут только на то, чтобы проверять трафик.

На сервере с фаерволом не запущены параллельно браузер, скайп и софтфон, как на компьютере обычного пользователя. Значит, все ресурсы процессора идут только на то, чтобы проверять трафик. - фаервол требует основательной настройки один раз, а потом на поддержку уходит минимум времени. Но — нужен квалифицированный специалист.

Такие решения стоят недешево. Если у вас в компании пять компьютеров, то вы трижды сможете обеспечить их программными фаерволами по цене одного аппаратного. А если компьютеров сто или больше, то это хороший вариант. Но в крупных компаниях обычно есть и то, и другое. Аппаратный фаервол защищает всю сеть в целом, а антивирусное ПО на каждом компьютере бережет пользователей и не дает им открывать подозрительные архивы и вложения из почты.

Нужно добавить, что в природе существует еще один индивид — облачный (cloud) фаервол. По сути это тот же самый аппаратный фаервол, просто физически он находится не в вашей серверной, а у поставщика услуг. Доступ к нему вы получаете через веб-интерфейс, так же, как и доступ к вашей IP-телефонии, отсюда и название «облачный».

Доступ к нему вы получаете через веб-интерфейс, так же, как и доступ к вашей IP-телефонии, отсюда и название «облачный».

Подытожим

Защита нужна, будь у вас в компании два человека или две тысячи сотрудников.

Для небольшой компании оптимальным решением будет обзавестись антивирусными программами для каждого компьютера, смартфона и планшета. И нужно не забыть включить в этот список личные устройства, с которых ваши коллеги пользуются софтфонами Dzinga.

Средним и крупным компаниям необходимо обеспечить более надежную защиту корпоративной сети. Здесь нужен специалист по безопасности, который сможет грамотно подобрать и настроить аппаратные решения для защиты.

Наш вердикт — фаервол нужен. И не важно, сколько у вас сотрудников и какой годовой оборот. Когда у вас появится фаервол, можно воспользоваться и другими советами для защиты IP-телефонии от взлома, но фаервол — в первую очередь.

Зачем нужен firewall на веб-проектах / Хабр

Здравствуйте, обычно при создании проектов в интернете при вопросе безопасности бОльшее внимание уделяют веб-приложению, а о защите самого сервера забывают, а именно о firewall’е. Я понимаю, что настройкой сервера, и в том числе firewall’а, должен заниматься специальный человек — сисадмин, но во многих ситуациях получается так, что программист сам себе админ. На настройку firewall’а даже у программиста уйдёт всего лишь около 1 дня — это избавит от потенциальных проблем. От каких? Сейчас расскажу небольшую историю «взлома».

Я понимаю, что настройкой сервера, и в том числе firewall’а, должен заниматься специальный человек — сисадмин, но во многих ситуациях получается так, что программист сам себе админ. На настройку firewall’а даже у программиста уйдёт всего лишь около 1 дня — это избавит от потенциальных проблем. От каких? Сейчас расскажу небольшую историю «взлома».

В моём городе у провайдера, который занимает лидирующее положение, есть локальный трекер, довольно таки большой (не будем про нелегальность, нас интересует только вопрос безопасности проекта). Т.к. я занимаюсь разработкой другого трекера меня интересуют различные новые возможности, и я периодически захожу на разные трекеры, в том числе и на него.

Однажды я увидел ошибку 502 Bad Gateway от nginx, и решил позже зайти прямо на apache. Обычно apache перевешивают на порт 8080. Зашёл — значит firewall не настроен, посмотрел на заголовки ответа — стояла FreeBSD. Я думаю, что те, кто ставит фряху, должен быть довольно опытен в настройке и просто забыл закрыть порт, при установке nginx как фронтэнда, а apache’а как бэкенда.

И я решил проверить 🙂 Nmap проверил, что все порты, которые используют приложения открыты: 21, 22, 25, 80, 3306, 8080 и ещё несколько портов.

Т.к. я тоже занимаюсь разработкой, я знал, что этот движок трекера (torrentpier) имеет возможность использования кэширования через memcached. Проверил стандартный порт memcached — порт был открыт. Написал простецкий скрипт соединения к memcached. Изучив исходники torrentpier, я узнал названия ключей, в которых происходит запись кэша. Из них интересными оказались 2 значения: массив настроек трекера и полный html-код главной страницы для незалогиненного пользователя.

Из настроек трекера я узнал логин, пароль и адрес smtp сервера, т.е. потенциальный взломщик уже может рассылать спам (smtp же тоже не закрыт).

Попробовал пароль от smtp в качестве пароля администратора трекера — получилось, я получил администраторский доступ к трекеру.

Я понимаю, что это было «удачное» стечение обстоятельств, но просто закрытие портов уже бы помогло.

Заключение

Кроме безопасности самого веб-приложения (php, python, ruby, etc), но и о безопасности самого сервера (в частности firewall’а) и всех используемых параллельно инструментов. Так же нужно делать разные пароли для всего (почта, БД, ftp) даже на уровне 1 проекта.

P.S.: Делал это я не для того, чтобы что-то сломать, а просто из «спортивного» интереса. Администратор трекера был почти сразу уведомлён о возможности «взлома», в том числе о каждом шаге.

%Username%, а у тебя настроен firewall?

Зачем нужен firewall? | Техника и Интернет

Очень, очень многие пользователи Интернета в вопросе безопасности компьютера ограничиваются установкой антивируса. А ведь помимо вирусов, которые в последнее время не очень распространены, в Интернете полно всякой заразы, так и норовящей поселиться на вашем компьютере.

Судите сами: трояны (trojans), черви (worms), хакерские утилиты (backdoors, exploit, Hack Tool, constructor, bad-joke), ну и конечно сами хакеры (имеются в виду непосредственные атаки на компьютер, типа DDos*). Подробнее о всех этих ужасах можно почитать в вирусной энциклопедии. А вы слышали о ботнетах*, о нелегальных прокси* серверах? Ведь именно ваш компьютер может быть одним из зомби, рассылающих спам, или служить в качестве прокси хакеру Васе Пупкину.

Подробнее о всех этих ужасах можно почитать в вирусной энциклопедии. А вы слышали о ботнетах*, о нелегальных прокси* серверах? Ведь именно ваш компьютер может быть одним из зомби, рассылающих спам, или служить в качестве прокси хакеру Васе Пупкину.

Защитить компьютер от супостата призван сетевой экран, или файрвол. Назначение программы — контролировать сетевую активность приложений, запрещая или ограничивая им доступ в сеть. Кроме того, файрвол поможет сохранить драгоценный трафик: многие программы после установки сразу лезут в Интернет обновляться (Adobe Photoshop CS3, наример, может по-тихому скачать около 300Мб), а с установленным сетевым экраном такая активность гарантированно не останется незамеченной.

‘ +

‘ ‘ +

‘ ‘ +

‘

Файрволы бывают разные. Одни только и могут «запретить» или «разрешить», другие, напротив, позволяют выставить тонкие настройки вроде протокола, порта, адреса отправителяполучателя, ну и еще чего-нибудь — на что хватит фантазии разработчиков.

Одни только и могут «запретить» или «разрешить», другие, напротив, позволяют выставить тонкие настройки вроде протокола, порта, адреса отправителяполучателя, ну и еще чего-нибудь — на что хватит фантазии разработчиков.

Сам по себе файрвол не гарантирует абсолютной защиты от проникновения. Хотя во многие сетевые экраны и встроен набор правил «по умолчанию» для распространенных приложений, приготовьтесь обучать вашего защитника, указывая ему программы, которым следует разрешить доступ в Интернет.

От правильной настройки файрвола зависят комфорт и безопасность вашей работы в Интернете. Не стоит бездумно тыкать «разрешить» на каждый появляющийся запрос. Зачем тогда нужна защита, если каждый, кто захочет, получает выход в сеть? Ну и, разумеется, выключать защиту тоже не рекомендуется.

Пример из жизни. Один мой приятель постоянно цеплял заразу в Интернете. Я поставил файрвол — картина не изменилась. Придя в очередной раз чистить компьютер, я обнаружил, что он включает модем и отключает файрвол. «Это чтобы не мешал своими сообщениями», — пояснил он, глядя на мое изумленное лицо.

Я бы с удовольствием рассказал о преимуществах и недостатках сетевых экранов от различных компаний. Но рекламы и антирекламы делать не хочу. Да и мнение получится субъективным. Что не нравится мне — по душе другому. Поэтому приведу список наиболее известных файрволов, а вы уж сами решайте, чему стоять на страже вашей безопасности.

Итак, комплексное решение Лаборатории Касперского под маркой KIS (есть несколько версий), широко известный Outpost Firewall от Agnitum, новичок Comodo Firewall, забугорный McAfee Internet Securiti, самостоятельный продукт того же Касперского — Kaspersky Anti-Hacker. Кроме того, во многие антивирусные продукты функции сетевого экрана уже встроены.

Кроме того, во многие антивирусные продукты функции сетевого экрана уже встроены.

Есть еще стандартный брандмауэр Windows, который является простейшим файрволом (правой кнопкой по значку подключения в трее → Изменить параметры брандмауэра Windows), но это палка о двух концах: многие вредоносные программы запросто обходят брандмауэр, который по-прежнему создает видимость контроля над системой.

Надеюсь, материал этой статьи поможет вам сделать работу в Интернете комфортнее и безопаснее.

*DDoS — программы данного типа реализуют атаки на удаленные серверы, посылая на них многочисленные запросы, что приводит к отказу в обслуживании, если ресурсы атакуемого сервера недостаточны для обработки всех поступающих запросов (DoS = Denial of Service).

*Ботнет — сеть из зараженных компьютеров, которой может удаленно управлять злоумышленник. Обычно используется для реализации сетевых атак или массовой рассылки спама.

*Прокси — промежуточный сервер. Прежде чем попасть на целевой компьютер, данные вначале проходят через него. На сайтах отображается IP-адрес прокси-сервера, что позволяет злоумышленнику совершать пакости, оставаясь незамеченным.

Зачем нужен фаервол? | Белые окошки

Фаервол (или брандмауэр) защищает сеть от взломщиков и хакерских атак. Его задача – контролировать весь интернет-трафик, идущий к компьютеру и из него, и разрешать/запрещать доступ в зависимости от настроек. Какие бывают фаерволы? Есть три основных вида фаерволов: пакетный фильтр, технология SPI и фаервол прикладного уровня. Пакетный фильтр встроен во многие маршрутизаторы. Он анализирует входящие и исходящие пакеты данных на основе информации, содержащейся в заголовке.

Его задача – контролировать весь интернет-трафик, идущий к компьютеру и из него, и разрешать/запрещать доступ в зависимости от настроек. Какие бывают фаерволы? Есть три основных вида фаерволов: пакетный фильтр, технология SPI и фаервол прикладного уровня. Пакетный фильтр встроен во многие маршрутизаторы. Он анализирует входящие и исходящие пакеты данных на основе информации, содержащейся в заголовке.

Работает быстро и обеспечивает достаточно высокий уровень защиты. Технология SPI имеет более гибкие настройки, но у нее есть недостаток: после того, как подключение было установлено, фаервол оставляет порт на некоторое время открытым, и взломщики могут этим воспользоваться. Фаервол прикладного уровня работает медленнее других, но он же осуществляет наиболее глубокий анализ данных.

Нужен ли антивирус, если есть фаервол?

Современные операционные системы имеют встроенные фаерволы. Например, на Windows 10 это защитник Windows. Его же можно скачать и установить на Windows 7. Но даже если на компьютере установлен фаервол, это не значит, что данные полностью защищены. Вирус может проникнуть не только через подозрительные сайты, но и через непроверенный съемный носитель вроде портативного жесткого диска или флешки. Вредоносное ПО можно легко занести, установив программу из непроверенного источника.

Но даже если на компьютере установлен фаервол, это не значит, что данные полностью защищены. Вирус может проникнуть не только через подозрительные сайты, но и через непроверенный съемный носитель вроде портативного жесткого диска или флешки. Вредоносное ПО можно легко занести, установив программу из непроверенного источника.

Именно по этой причине компьютеру необходим надежный антивирус. Если вредоносной программе удалось обойти фаервол, она попадет в поле зрения антивируса, и будет своевременно нейтрализована.

Где взять фаервол, если его нет на компьютере?

Фаервол можно скачать и установить на любой компьютер. Правда перед этим придется потратить время на то, чтобы изучить каждый, так как в интернете их предлагается великое множество. Многие из программ являются комбинированными: фаервол+антивирус (Comodo, Avast, AVZ, Kerio). Установив одну из них, не придется беспокоиться еще и об установке антивируса. Дело в том, что фаервол заточен на сканирование именно интернет-трафика, а антивирус – на сканирование пользовательских файлов. У них разные алгоритмы, и только комбинация двух программ дает максимально надежную защиту от посягательств извне.

У них разные алгоритмы, и только комбинация двух программ дает максимально надежную защиту от посягательств извне.

Что такое Firewall?

54001

08.08.2009

Поделиться

Класснуть

Поделиться

Твитнуть

Firewall в переводе с английского означает горящая стена (fire — огонь, wall — стена), также часто можно встретить название

фаервол (это обозначение firewall только русскими буквами) или Brandmauer это в переводе с немецкого значит тоже самое (brand

— гореть, mauer — стена), наиболее часто употребляется как брандмауэр. В народе очень часто firewall называют просто стена

или стенка.

Итак, давайте попробуем разобраться, что же такое firewall и зачем он нужен. Представьте себе, что ваш компьютер это ваша

квартира. В квартире есть окна и двери. Я уверен, что все окна и двери вы держите

на замке и не думаю, что вы были бы довольны, если бы каждый прохожий мог бы зайти к вам через открытую дверь или влезть через

открытое окно. По аналогии, вы должны быть заинтересованы в том, чтобы никто чужой не смог просто так войти в ваш компьютер

По аналогии, вы должны быть заинтересованы в том, чтобы никто чужой не смог просто так войти в ваш компьютер

и взять что ему захочется или удалить какие нибудь важные для вас данные.

На окнах и дверях вашего дома есть замки, вы

запираете их и чувствуете себя в безопасности. Если вам нужно выйти или впустить к себе знакомого, вы открываете двери и

впускаете или выпускаете нужных вам людей. Установив фаервол, вы можете настроить его таким образом, чтобы он пропускал

в интернет или запускал из интернета только те программы, которые вы ему разрешите. Все остальное будет блокировано как

на вход так и на выход.

Фактически вы ставите фильтр между вашим компьютером и интернет, который пропускает только нужное и важное для вас, все

остальное фильтруется.

Согласно статистике, компьютер, на котором не установлен firewall и который находится в сети, остается не зараженным максимум

2 минуты. По истечении этого времени вы обязательно получите свою порцию вредоносных программ.

По истечении этого времени вы обязательно получите свою порцию вредоносных программ.

Не стоит бояться процедуры установки и настройки, хотя этот тип программ и нельзя назвать простым, большинство из них

настраиваются автоматически. Вам нужно будет лишь нажимать на кнопку разрешить или запретить доступ определенной программе.

Поделиться

Класснуть

Поделиться

Твитнуть

Please enable JavaScript to view the comments powered by Disqus.

Что такое Firewall и для чего он нужен. Что такое файрвол и для чего он нужен? Нужен ли антивирус, если есть фаервол

В последнее время большинство владельцев ПК, наконец, поняли, что даже на домашнем компьютере жизненно необходим антивирус. К сожалению, многие до сих пор не знают о том, что современному пользователю нужен и Файрвол. Кстати, а Firewall?

Чтобы ответить на этот вопрос, нужно на пару мгновений стать пожарником. В их терминологии так называется прием, когда навстречу приближающейся стене огня пускается аналогичная: два огненных потока при встрече эффективно и быстро гасят друг друга. Кроме того, так называется специальная стена, которую возводят на пути приближающегося пожара.

Кроме того, так называется специальная стена, которую возводят на пути приближающегося пожара.

А сейчас вновь вернемся к нашим компьютерным делам. Какая же связь между огнем и ПК, и что такое Firewall в понимании IT-специалистов? Все просто: вместо пожара здесь вирусы, а функцию стены выполняет специальная программа, которая противостоит их попыткам проникнуть на ваш компьютер. Впрочем, защищает она не только от вирусов, но и от многих других угроз, которые также могут повредить или уничтожить ценную информацию.

Как работает сетевой экран (это одно из названий программы) на вашем компьютере? Сфера его деятельности чрезвычайно широка! В первую очередь, Файрвол осуществляет мониторинг всех запущенных программ. Приложение следит за их попытками получить доступ к сети и передать какую-нибудь информацию. В случае обнаружения подозрительной активности или при попытке отправить конфиденциальные данные, брандмауэр блокирует соединение и сообщает об этом пользователю.

Кроме того, все в системе также контролирует брандмауэр. Это гарантирует безопасность «путешествий» по интернету, так как многие из неактивных портов могут использоваться злоумышленниками или вредоносными программами для получения доступа к вашему компьютеру. В случае обнаружения попытки такого проникновения он опять-таки уведомляет пользователя и запрашивает его разрешение на блокирование соединения (впрочем, в большинстве случаев все эти действия выполняются автоматически).

Это гарантирует безопасность «путешествий» по интернету, так как многие из неактивных портов могут использоваться злоумышленниками или вредоносными программами для получения доступа к вашему компьютеру. В случае обнаружения попытки такого проникновения он опять-таки уведомляет пользователя и запрашивает его разрешение на блокирование соединения (впрочем, в большинстве случаев все эти действия выполняются автоматически).

Обсуждая, нельзя не упомянуть и о том, что все нормальные приложения такого рода не только следят за активностью всех запущенных программ на компьютере, но и постоянно проводят мониторинг их состояния. В случае изменений, произошедших в их программном коде (при запуске обновления или внедрении вируса), производится более подробный анализ изменившегося приложения, и принимается решение о дальнейших действиях.

Стоит отметить, что сетевые экраны бывают разными. Есть среди них платные, но немало и качественных бесплатных аналогов. Некоторые из них идеально подходят для начинающих, а другие наверняка понравятся опытным пользователям. Сразу заметим, что для новичков желательно использование интеллектуальных брандмауэров, которые не будут спрашивать неопытного пользователя о простых и очевидных вещах. Многие из таких программ работают согласно предустановленным правилам и практически не требуют сложной настройки.

Сразу заметим, что для новичков желательно использование интеллектуальных брандмауэров, которые не будут спрашивать неопытного пользователя о простых и очевидных вещах. Многие из таких программ работают согласно предустановленным правилам и практически не требуют сложной настройки.

Вот мы и разобрались с тем, что такое Firewall. Мы надеемся, что эти знания окажутся для вас полезными.

В Интернете полно всякой заразы. Зачем она вам?..

Очень, очень многие пользователи Интернета в вопросе безопасности компьютера ограничиваются установкой антивируса. А ведь помимо вирусов, которые в последнее время не очень распространены, в Интернете полно всякой заразы, так и норовящей поселиться на вашем компьютере.

Судите сами: трояны (Trojans

), черви (Worms

), хакерские утилиты (Backdoors, exploit, Hack Tool, constructor, bad-joke

), ну и конечно сами хакеры (имеются в виду непосредственные атаки на компьютер, типа DDos

*). Подробнее о всех этих ужасах можно почитать в вирусной энциклопедии. А вы слышали о Ботнетах*

А вы слышали о Ботнетах*

, о нелегальных Прокси*

серверах? Ведь именно ваш компьютер может быть одним из зомби, рассылающих спам, или служить в качестве прокси хакеру Васе Пупкину.

Защитить компьютер от супостата призван Сетевой экран, или файрвол

. Назначение программы – контролировать сетевую активность приложений, запрещая или ограничивая им доступ в сеть. Кроме того, файрвол поможет сохранить драгоценный трафик: многие программы после установки сразу лезут в Интернет обновляться (Adobe Photoshop CS3, наример, может по-тихому скачать около 300Мб), а с установленным сетевым экраном такая активность гарантированно не останется незамеченной.

Файрволы бывают разные. Одни только и могут «запретить» или «разрешить», другие, напротив, позволяют выставить тонкие настройки вроде протокола, порта, адреса отправителяполучателя, ну и еще чего-нибудь – на что хватит фантазии разработчиков.

Сам по себе файрвол не гарантирует абсолютной защиты от проникновения. Хотя во многие сетевые экраны и встроен набор правил «по умолчанию» для распространенных приложений, приготовьтесь обучать вашего защитника, указывая ему программы, которым следует разрешить доступ в Интернет.

Хотя во многие сетевые экраны и встроен набор правил «по умолчанию» для распространенных приложений, приготовьтесь обучать вашего защитника, указывая ему программы, которым следует разрешить доступ в Интернет.

От правильной настройки файрвола зависят комфорт и безопасность вашей работы в Интернете. Не стоит бездумно тыкать «разрешить» на каждый появляющийся запрос. Зачем тогда нужна защита, если каждый, кто захочет, получает выход в сеть? Ну и, разумеется, выключать защиту тоже не рекомендуется.

Пример из жизни. Один мой приятель постоянно цеплял заразу в Интернете. Я поставил файрвол – картина не изменилась. Придя в очередной раз чистить компьютер, я обнаружил, что он включает модем и отключает файрвол. «Это чтобы не мешал своими сообщениями», – пояснил он, глядя на мое изумленное лицо.

Я бы с удовольствием рассказал о преимуществах и недостатках сетевых экранов от различных компаний. Но рекламы и антирекламы делать не хочу. Да и мнение получится субъективным. Что не нравится мне – по душе другому. Поэтому приведу список наиболее известных файрволов, а вы уж сами решайте, чему стоять на страже вашей безопасности.

Что не нравится мне – по душе другому. Поэтому приведу список наиболее известных файрволов, а вы уж сами решайте, чему стоять на страже вашей безопасности.

Итак, комплексное решение Лаборатории Касперского под маркой KIS (есть несколько версий), широко известный Outpost Firewall от Agnitum, новичок Comodo Firewall, забугорный McAfee Internet Securiti, самостоятельный продукт того же Касперского – Kaspersky Anti-Hacker. Кроме того, во многие антивирусные продукты функции сетевого экрана уже встроены.

Есть еще стандартный брандмауэр Windows, который является простейшим файрволом (правой кнопкой по значку подключения в трее -> Изменить параметры брандмауэра Windows),

но это палка о двух концах: многие вредоносные программы запросто обходят брандмауэр, который по-прежнему создает видимость контроля над системой.

Надеюсь, материал этой статьи поможет вам сделать работу в Интернете комфортнее и безопаснее.

*DDoS

– программы данного типа реализуют атаки на удаленные серверы, посылая на них многочисленные запросы, что приводит к отказу в обслуживании, если ресурсы атакуемого сервера недостаточны для обработки всех поступающих запросов (DoS = Denial of Service).

*Ботнет

– сеть из зараженных компьютеров, которой может удаленно управлять злоумышленник. Обычно используется для реализации сетевых атак или массовой рассылки спама.

Брандмауэр Windows появился еще в Windows XP SP2 и используется по сей день. Некоторые пользователи персональных компьютеров, не замечая разницы между брандмауэром и антивирусом (при наличии второго), отключали брандмауэр, считая его бесполезным. К сожалению, такие люди очень глубоко ошибаются. Проще выражаясь, брандмауэр — средства для обнаружения и оповещения пользователя о какой-то проблеме, а антивирус — средство для поиска вредоносного программного обеспечения на компьютере и ее устранения. Все же нужно разобраться в этих понятиях подробнее.

Запущенный брандмауэр осуществляет блокирование различных входящих соединений. Например, раньше, до появления брандмауэра в основе операционных систем Windows, компьютер пользователя мог заразиться компьютерным червем за считанные минуты даже при условии, что на персональном компьютере установлен антивирус. Да, антивирус мог обнаружить проблему и устранить ее, но вредоносное программное обеспечение все равно проникало в систему. С выпуском Windows XP SP2 у пользователей отпала необходимость самостоятельного поиска и установки брандмауэра. Брандмауэр операционной системы может блокировать доступ к различным ресурсам системы в том случае, если пользователь подключен к общей сети, а не домашней. В том случае, если пользователь подключен к домашней сети, он может самостоятельно открыть доступ к каким-либо данным.

Да, антивирус мог обнаружить проблему и устранить ее, но вредоносное программное обеспечение все равно проникало в систему. С выпуском Windows XP SP2 у пользователей отпала необходимость самостоятельного поиска и установки брандмауэра. Брандмауэр операционной системы может блокировать доступ к различным ресурсам системы в том случае, если пользователь подключен к общей сети, а не домашней. В том случае, если пользователь подключен к домашней сети, он может самостоятельно открыть доступ к каким-либо данным.

Естественно, что пользователь вправе установить на свой компьютер не только оригинальный брандмауэр Windows, но и сторонний. Только в таком случае они будут информировать пользователя о найденной угрозе абсолютно всегда, в то время, когда оригинальный брандмауэр делает это в фоновом режиме, а в итоге, пользователь все равно будет получать столько же пользы от бесплатного брандмауэра Windows, как и от стороннего.

Подводя итоги

Разумеется, что нужно иметь на компьютере как брандмауэр, так и антивирус. В то время, когда первый будет оповещать пользователя о большинстве вредоносных программ извне (из интернета), второй будет устранять их. Следовательно, наличие обеих программ — крайне важно для обеспечения должного уровня безопасности на персональном компьютере пользователя, но даже в этом случае стопроцентная гарантия от заражения невозможна, так как все время появляется новое вредоносное программное обеспечение.

В то время, когда первый будет оповещать пользователя о большинстве вредоносных программ извне (из интернета), второй будет устранять их. Следовательно, наличие обеих программ — крайне важно для обеспечения должного уровня безопасности на персональном компьютере пользователя, но даже в этом случае стопроцентная гарантия от заражения невозможна, так как все время появляется новое вредоносное программное обеспечение.

Что такое фаервол? Зачем он нужен? У меня стоит антивирус, зачем мне ещё и фаервол? Если есть фаервол, зачем нужен антивирус? Зачем закрывать порты? Зачем контролировать исходящий трафик? Вот эти и многие другие вопросы мы постараемся раскрыть в меру своих сил.

Начнём с главного, а именно попытаемся понять что он есть такое, фаервол. Фаерволы принято называть стенками, и не зря. Фаервол — это и есть стенка, которая защищает и снаружи и изнутри. Снаружи стенка предохраняет ваши порты от нежелательного воздействия и проникновения. Изнутри стенка предотвращает утечку ваших данных в несанкционированное вами место, плюс запрет на обновление некоторых программ может сильно съэкономить вам траффик, особенно, если этот траффик лимитированный.

Как стенка работает? Представте себе что ваш компьютер оснащён множеством дверей, через которые компьютеры соединяются в сети и обмениваются информацией и не только. Думаю не стоит пояснять, что такой обмен не всегда желателен, а иногда и опасен. Стенка прикрывает ваши двери, и открывает их только с вашего разрешения и только тем, кому лично вы доверяете. Так же стенка не откроет двери и не выпустит наружу то что вам ценно, включая личную информацию и многое другое.

Теперь более подробно, о том, зачем вобще он нужен.

Перво наперво — это пресечение всех подозрительных контактов ПО установленного у вас на компьютере с внешним миром. Для некоторых программ получать и отправлять информацию в сеть это нормальное дело, как простой пример: аська и различные почтовые клиенты, так же ничего странного, если браузер соединится с интернет, если вы его запустите. Да, именно так, если вы запустите аську, браузер то не будет ничего страшного, а если приложение само начнёт выходить в интернет, или приложение которое способно работать без соединения с интернет, начнёт активно искать выход в свет? Это уже не совсем хорошо. Вот тут может понадобится стенка.Фаервол призван отсеивать весь трафик по списку правил, которые или были уже встроены по умолчанию, или по вашим собственным правилам, которые устраивают лично вас.

Вот тут может понадобится стенка.Фаервол призван отсеивать весь трафик по списку правил, которые или были уже встроены по умолчанию, или по вашим собственным правилам, которые устраивают лично вас.

Второй немаловажный аспект — это мониторинг всех портов на вашем компьютере. Стенка закрывает все ненужные порты на момент работы. Порты — это не только связь с внешним миром, но и через них же может осуществиться атака на ваш компьютер. Стенка отбивает все несанкционированные заходы подобного рода. Так же можно настроить режим невидимости как в локальной сети, так и в сети интернет, можно настроить так, что компьютер не только будет отвечать, что порт закрыт, но и не будет отвечать совсем. А если компьютера «нету» то и сканить нечего, так же нечего атаковать. Очень часто бывает, что в локальных сетях вспыхивают эпидемии, и в такие моменты все заражённые машины, являясь уже инструментами, пытаются сканить другие машины по сети, пытаясь выявить очередную уязвимую машину. Вот в таких ситуациях можно стать «невидимкой», тем самым снизить опасность заражения или взлома к минимуму.

Третий очень важный момент — это наблюдение за всеми установленными приложениями. При самом первом запуске любого приложения фаервол запоминает все данные приложения, так же некоторые стенки способны выполнять более глубоко такой контроль на уровне всех компонентов любой программы. Что даёт такой контроль? Вот например вы захотите обновит программу, стенка выдаст аллерт, вы вручную обновитесь и дадите фаерволу «запомнить» приложение в новом виде — это санкционированная модификация. Другой пример — вы запускаете приложение, а стенка выдаёт аллерт на него (почти во всех стенках в каждом аллерте есть описание, что очень помогает сориентироваться), но при этом вы сами никаких действий по изменению данного приложения не предпринимали (обновление, расширения, дополнения), то можно уже задуматься над тем, что приложение или «заражено» или несанкционированно модифицировано, что грубо говоря почти одно и тоже.

Можно так же настроить стенку так, что она может отслеживать совершенно все системные процессы и взаимодействия. Но это нужно только в те моменты, когда есть подозрения, но стандартными средствами обыкновенного антивируса выявить причину и отловить не удалось, но такие случаи редки и в основном расчитаны для профессионалов, в остальных случаях стандартные настройки и средства вполне успешно со всем справляются. Лишний шум и паника не всегда нужны.

Но это нужно только в те моменты, когда есть подозрения, но стандартными средствами обыкновенного антивируса выявить причину и отловить не удалось, но такие случаи редки и в основном расчитаны для профессионалов, в остальных случаях стандартные настройки и средства вполне успешно со всем справляются. Лишний шум и паника не всегда нужны.

Теперь попытаемся ответить на вопрос: у меня стоит антивирус, зачем мне ещё и фаервол?

В общих чертах мы уже дали ответ на этот вопрос, немного рассказав о функциях фаервола, а они как оказалось несколько отличны от функций обыкновенного антивируса. Простой антивирус способен защитить от вирусов по сигнатурам, так же уже появляется у некоторых антивирусов возможность распознавать угрозу по поведенческому анализу, но предотвратить проникновение червя через порт пока антивирусы не способны. Они определяют уже на месте, то есть уже на компьютере. Это не очень хорошо, а в некоторых случаях уже бывает поздно. А если вредонос уже попал на компьютер, и попал через один из портов, а если так, то порт был или открыт, или его вскрыли, но в любом случае порт уже обнаружен, а это значит, что уязвимость повысилась. И ещё простой антивирус неспособен противостоять утечкам информации с вашего компьютера. Простой пример: вам запустили трояна да ещё и под руткитом, на автомате такой зловред подселяется, маскируется от обнаружения, после маскировки он становится практически невидим и вся его деятельность тоже, антивирус не видит трояна, может не видеть по многим причинам: нет сигнатур, несовершенный проактивный механизм, и многое другое. Но при выходе в интернет с помощью фаервола можно предотвратить хотя бы конечную деятельность зловреда (вынос инфы). Так же стоит помнить, что взломанный компьютер может стать инструментом (в простонародье зомби) для атак и взлома других компьютеров в сети. Простой антивирус не может предотвратить подобную неприятность.

И ещё простой антивирус неспособен противостоять утечкам информации с вашего компьютера. Простой пример: вам запустили трояна да ещё и под руткитом, на автомате такой зловред подселяется, маскируется от обнаружения, после маскировки он становится практически невидим и вся его деятельность тоже, антивирус не видит трояна, может не видеть по многим причинам: нет сигнатур, несовершенный проактивный механизм, и многое другое. Но при выходе в интернет с помощью фаервола можно предотвратить хотя бы конечную деятельность зловреда (вынос инфы). Так же стоит помнить, что взломанный компьютер может стать инструментом (в простонародье зомби) для атак и взлома других компьютеров в сети. Простой антивирус не может предотвратить подобную неприятность.

И в заключении ответим на вопрос: если фаервол так хорош, то зачем мне тогда антивирус?

Вполне логичный вопрос, особенно после всех дифирамбов тут спетых фаерволу.

Нужен. Нужен для отлова зловредов, которые имеют деструктивную миссию. Таким вирусам не нужен выход в интернет, они нацелены исключительно на разрушающую функцию. Их не так много, но встреча с ними всегда неприятна и заканчивается всегда очень нехорошими последствиями. Антивирусы оснащённые эвристическими анализаторами не только способны отловить уже прописанную в сигнатуры, но и предотвратить несчастье по поведенческому анализу, хотя оборудованные эвристиками антивирусы » грешат» сплошь и рядом фолсами, но наверное это небольшая плата за борьбу ещё с неизвестными угрозами, главное научиться отличать фолсы от реальной опасности.

Их не так много, но встреча с ними всегда неприятна и заканчивается всегда очень нехорошими последствиями. Антивирусы оснащённые эвристическими анализаторами не только способны отловить уже прописанную в сигнатуры, но и предотвратить несчастье по поведенческому анализу, хотя оборудованные эвристиками антивирусы » грешат» сплошь и рядом фолсами, но наверное это небольшая плата за борьбу ещё с неизвестными угрозами, главное научиться отличать фолсы от реальной опасности.

Теперь набирают обороты некие HIPS-ы. Говорят, что многоступенчатый анализ и работа с «белыми» списками спасёт мир. Но как говорится посмотрим.

Надеюсь статья помогла вам разобраться и определиться.

Брандмауэры (фаерволы) — это важная часть защитного программного обеспечения, и пользователям всегда пытаются предложить что-то новое из этого. Однако Windows комплектовалась своим собственным хорошим брандмауэром, начиная с Windows XP SP2, и в большинстве случаев этого более чем достаточно.

Как считает Крис Хоффман, автор статьи «Почему (и когда) вам не стоит устанавливать фаервол стороннего производителя» на вам не обязательно нужен полный пакет безопасности типа Internet Security . Все, что вам действительно нужно установить на Windows 7, это антивирус, а Windows 8 и 8.1 теперь комплектуются собственным антивирусом. Рассмотрим подробнее данную точку зрения.

Все, что вам действительно нужно установить на Windows 7, это антивирус, а Windows 8 и 8.1 теперь комплектуются собственным антивирусом. Рассмотрим подробнее данную точку зрения.

Первичная функция брандмауэра — блокировать не запрошенные входящие соединения. Брандмауэры могут с умом блокировать различные типы соединений, например, они могут разрешать доступ к сетевым файловым ресурсам и другим услугам, когда ваш ноутбук соединен с вашей домашней сетью, но не разрешать это, когда он связан с общественной сетью Wi-Fi в кафе.

Брандмауэр помогает блокировать соединения с потенциально уязвимыми сервисами и контролирует доступ к сетевым сервисам, особенно файловым ресурсам, но также и к другим видам сервисов, которые доступны только в доверенных сетях.

До появления Windows XP SP2, в которой Брандмауэр Windows был модернизирован и работал по умолчанию, системы Windows XP, подключенные непосредственно к Интернету, заражались в среднем за четыре минуты. Черви, такие как Blaster, могли напрямую подключаться ко всем подряд. Поскольку в Windows не было брандмауэра, она впускала червя Blaster.

Поскольку в Windows не было брандмауэра, она впускала червя Blaster.

Брандмауэр защитил бы от этой угрозы, даже при том, что базовое программное обеспечение Windows было уязвимое. Даже если современная версия Windows будет уязвима для такого червя, будет чрезвычайно трудно заразить компьютер, потому что брандмауэр заблокирует весь его входящий трафик.

Брандмауэр Windows делает ту же самую работу по блокированию входящих подключений, что и брандмауэр стороннего производителя. Сторонние брандмауэры, например, которые используются в комплексных антивирусах, в ручном режиме могут давать о себе знать чаще, сообщая всплывающими окнами, что они работают, и запрашивая у вас разрешение на входящее подключение, но Брандмауэр Windows постоянно делает свою работу в фоновом режиме.

Он включен по умолчанию и будет оставаться включенным, если вы не отключите его вручную или не установите брандмауэр стороннего производителя. Вы можете найти его интерфейс в разделе «Брандмауэр Windows» на Панели управления.

Когда программе нужны входящие подключения, она должна создать правило в брандмауэре или показать всплывающее диалоговое окно и запросить разрешение.

По умолчанию Брандмауэр Windows делает только самое необходимое: блокирует входящие соединения. У него есть еще некоторые дополнительные функции, но они находятся в скрытой, менее удобной для использования части интерфейса.

Например, большинство сторонних брандмауэров дают возможность легко управлять тем, какие приложения на компьютере могут подключаться к Интернету. Когда приложение впервые производит исходящее соединение, такой брандмауэр показывает всплывающий диалог. Это дает возможность управлять тем, какие приложения на компьютере могут получать доступ к Интернету, блокируя соединения определенных приложений.

Опытным пользователям может нравиться эта функция, но она скорее всего не подойдет обычным пользователям. Им придется определить приложения, которым нужно разрешить подключаться, и могут заблокировать соединения фоновых процессов обновления, воспрепятствовав тому, чтобы связанное с ними программное обеспечение получало обновления, и поставив их под угрозу. Это также очень серьезная проблема, поскольку вы должны будете подтверждать запросы каждый раз, когда еще одно приложение будет пытаться подключиться. Если вы действительно не доверяете программе, которая пытается попасть в Интернет, возможно, в первую очередь, вам не следует запускать эту программу на своем компьютере.

Это также очень серьезная проблема, поскольку вы должны будете подтверждать запросы каждый раз, когда еще одно приложение будет пытаться подключиться. Если вы действительно не доверяете программе, которая пытается попасть в Интернет, возможно, в первую очередь, вам не следует запускать эту программу на своем компьютере.

Тем не менее, если вам нужен контроль над исходящими соединениями, то вам, вероятно, не помешает брандмауэр стороннего разработчика – например, бесплатный Comodo Firewall . В нем также будет предложен интерфейс, где вам будет легче просматривать статистику, журналы брандмауэра и другую информацию.

Для большинства же пользователей использование брандмауэра стороннего производителя просто добавляет неоправданные сложности.

У Брандмауэра Windows в действительности больше функций, чем можно было бы ожидать, хотя его интерфейс не слишком удобен:

- В Windows имеется расширенный интерфейс настройки брандмауэра, где вы можете для него. Вы можете создать правила, блокирующие соединения с интернетом определенных программ или позволяющие программе связываться только с определенными адресами.

- Вы можете использовать программу стороннего производителя, чтобы расширить функции брандмауэра Windows, заставив его тем самым запрашивать разрешение каждый раз, когда новая программа пытается соединиться с Интернетом. Среди программ, работающих в паре с Брандмауэром Windows, можно выделить — Windows 8 Firewall Control или Windows Firewall Control .

Фаервол стороннего производителя — это инструмент опытного пользователя, он не является обязательным компонентом защитного программного обеспечения. Брандмауэр Windows надежен и заслуживает доверия. Хотя люди могут дискутировать по поводу уровня обнаружения вирусов Microsoft Security Essentials или Защитника Windows, Брандмауэр Windows выполняет работу по блокированию входящих соединений так же хорошо, как и другие брандмауэры.

Тематические материалы:

Обновлено: 17.02.2021

103583

Если заметили ошибку, выделите фрагмент текста и нажмите Ctrl+Enter

Зачем нужен фаервол или брандмауэр, лучшие антивирусы для Windows

Мало кто представляет для чего нужен Брандмауэр или, как его еще называют Firewall, в операционной системе Windows. Далее, будет подробно рассмотрено, что это такое, и для чего он нужен. Здесь можно также узнать о надобности этой программы, в случае наличия антивируса. Будут рассмотрены и лучшие варианты для «операционки» Виндовс.

Что такое брандмауэр или фаервол

Суть данного программного обеспечения состоит в том, что оно контролирует весь трафик, который входит и выходит из компьютера по локальной сети или через интернет. Тем самым Firewall предотвращает нежелательный трафик, который не соответствует правилам программы.

Зачем нужен фаервол, каковы его функции

Своими действиями, он ограждает «железо» от заражения различными вирусами, а также от хакерских атак. В последних версиях операционной системы Windows стандартное средство защиты — брандмауэр, устанавливается по умолчанию в пакете программ.

Он также предотвращает появление зараженных рекламных объявлений, а также возникновение всплывающих окон, которые мешают работе компьютера. Защищает фаервол и от несанкционированного доступа со стороны кибермошенников и хранит информацию о компьютере пользователя, не позволяя ей передаваться на сервер и от сторонних организаций.

Как работает фаервол

Безопасность, которую обеспечивает файрвол имеет определенный принцип действия, он одинаков для всех видов брандмауэров. Все полученные данные с других компьютеров фаерволл сравнивает с установленной политикой безопасности, в случае обнаружения уязвимостей или наличия зараженных файлов, которые могут нанести вред компьютеру, он выводит соответствующее уведомление на экран компьютера и не пропускает их.

Настраивается эта программа при помощи фильтрации пакетов, когда выставляются определенные параметры, которые позволяют пропускать одни виды файлов и запрещать другие.

Нужен ли брандмауэр, если есть антивирус

Многие, сталкиваясь с брандмауэром не понимают различия между ним и антивирусом. При наличии второго они отключают файрвол, что впоследствии может привести к печальным последствиям. Необходимо понимать разницу между этими двумя видами программ.

Первые не позволяют вредоносным файлам попасть в систему компьютера, вторые же нужны для того, чтобы бороться с вирусами, которые все-таки проникли в систему, а также для борьбы с их распространением.

Лучший брандмауэр для Windows

Для операционной системы Windows разработано множество различных фаерволов. Для того чтобы выбрать конкретный нужно ознакомиться со всеми вариантами в этой статье будут представлены 6 лучших на наш взгляд брандмауэров.

Comodo Firewall

Это программа, которая распространяется на безвозмездной основе. Она обеспечивает хороший уровень защиты от внешних угроз и вирусов. Здесь предусмотрена возможность мгновенного оповещения пользователя компьютера о возможной атаке на «железо». Она обновляется автоматически через интернет. Имеется продвинутая система подсказок, которая поможет справиться даже начинающим пользователям. Отлично подходит для пользования в домашних условиях. Скачать можно с https://ru.comodo.com/software/internet_security/firewall.php

Avast! Internet Security

Это бесплатная программа, которая комплексно защищает систему компьютера от сетевых угроз в режиме реального времени. Имеет мощный сетевой экран, распространяется вместе с антивирусом этой фирмы. Помогает полностью обезопасить компьютер от внешних угроз в виде хакерских атак вирусов, а также различного спама. Ссылка: https://www.avast.ru/internet-security

AVG Internet Security

Это целый пакет программ, который формирует многоуровневую защиту компьютера от внешних угроз. Распространяется условно-бесплатно, лицензия выдается сроком на год. В комплект входит сканер электронной почты и анти-спам. Использование специальной облачной технологии у этой программы позволяет серьезно экономить ресурсы компьютера. Загрузить можно: https://www.avg.com/ru-ru/internet-security

Outpost Firewall Pro

Программа с портативной защитой, которая зарекомендовала себя с хорошей стороны в плане борьбы с сетевыми угрозами. Она распространяется условно-бесплатно, бесплатная версия доступна в течение 30 дней. Не потребляет много ресурсов ПК.

ZoneAlarm Free Firewall

Простая утилита, которая позволяет хорошо защищать компьютер в режиме реального времени. Имеет гибкие настройки, также распространяется на бесплатной основе. Для защиты финансового благополучия пользователей ежедневно проверяет его кредитную карту. Для резервирования данных предоставляется 5 гигабайт в облачном хранилище. Загрузить можно по ссылке: https://www.zonealarm.com/software/firewall/

Kerio WinRoute Firewall

Корпоративный пакет программ, предназначенный для защиты компьютеров в больших локальных сетях или офисных зданиях. В него встроены URL-фильтры, IP-роутер, VPN-сервис. Он поддерживает VoIP и UPnP. Имеет высокую степень автоматизации и большое количество настроек. Распространяется на бесплатной основе. Новичкам здесь будет тяжело разобраться, но это того стоит. Один из самых мощных и эффективных пакетов. Ссылка: http://winroute.ru/kerio_winroute_firewall.htm

Читайте также:

Что такое брандмауэр? Определено, объяснено и исследовано

Брандмауэры

могут быть программными или аппаратными, хотя лучше всего иметь и то, и другое. Программный брандмауэр — это программа, установленная на каждом компьютере и регулирующая трафик с помощью номеров портов и приложений, а физический брандмауэр — это часть оборудования, установленного между вашей сетью и шлюзом.

Межсетевые экраны с фильтрацией пакетов, наиболее распространенный тип межсетевых экранов, проверяют пакеты и запрещают их прохождение, если они не соответствуют установленному набору правил безопасности.Этот тип межсетевого экрана проверяет IP-адреса источника и получателя пакета. Если пакеты совпадают с пакетами «разрешенного» правила брандмауэра, то вход в сеть считается доверенным.

Межсетевые экраны с фильтрацией пакетов делятся на две категории: с отслеживанием состояния и без отслеживания состояния. Межсетевые экраны без сохранения состояния проверяют пакеты независимо друг от друга и не имеют контекста, что делает их легкой мишенью для хакеров. Напротив, межсетевые экраны с отслеживанием состояния запоминают информацию о ранее переданных пакетах и считаются гораздо более безопасными.

Хотя брандмауэры с фильтрацией пакетов могут быть эффективными, они в конечном итоге обеспечивают очень базовую защиту и могут быть очень ограниченными — например, они не могут определить, будет ли содержимое отправляемого запроса отрицательно влиять на приложение, которое он достигает. Если злонамеренный запрос, разрешенный с доверенного адреса источника, приведет, скажем, к удалению базы данных, брандмауэр не сможет этого узнать. Межсетевые экраны следующего поколения и межсетевые экраны прокси лучше оснащены для обнаружения таких угроз.

Межсетевые экраны нового поколения (NGFW) объединяют традиционную технологию межсетевых экранов с дополнительными функциями, такими как проверка зашифрованного трафика, системы предотвращения вторжений, антивирус и многое другое. В частности, он включает глубокую проверку пакетов (DPI). В то время как базовые брандмауэры смотрят только на заголовки пакетов, глубокая проверка пакетов исследует данные внутри самого пакета, позволяя пользователям более эффективно выявлять, классифицировать или останавливать пакеты с вредоносными данными. Узнайте о Forcepoint NGFW здесь.

Брандмауэры прокси фильтруют сетевой трафик на уровне приложений. В отличие от базовых брандмауэров, прокси действует как посредник между двумя конечными системами. Клиент должен отправить запрос на брандмауэр, где он затем оценивается по набору правил безопасности, а затем разрешается или блокируется. В частности, прокси-брандмауэры отслеживают трафик для протоколов уровня 7, таких как HTTP и FTP, и используют как проверку состояния, так и глубокую проверку пакетов для обнаружения вредоносного трафика.

Межсетевые экраны трансляции сетевых адресов (NAT) позволяют нескольким устройствам с независимыми сетевыми адресами подключаться к Интернету с использованием одного IP-адреса, сохраняя индивидуальные IP-адреса скрытыми.В результате злоумышленники, сканирующие сеть на предмет IP-адресов, не могут захватить конкретные детали, что обеспечивает большую защиту от атак. Межсетевые экраны NAT похожи на межсетевые экраны прокси в том, что они действуют как посредник между группой компьютеров и внешним трафиком.

Межсетевые экраны многоуровневой проверки с отслеживанием состояния (SMLI) фильтруют пакеты на сетевом, транспортном и прикладном уровнях, сравнивая их с известными доверенными пакетами. Подобно межсетевым экранам NGFW, SMLI также проверяет весь пакет и разрешает их прохождение только в том случае, если они проходят каждый уровень индивидуально.Эти брандмауэры проверяют пакеты, чтобы определить состояние связи (следовательно, имя), чтобы убедиться, что все инициированные связи происходят только с надежными источниками.

Что такое брандмауэр? Различные типы межсетевых экранов

История брандмауэра

Брандмауэры существуют с конца 1980-х годов и начинали как фильтры пакетов, то есть сети, созданные для проверки пакетов или байтов, передаваемых между компьютерами. Хотя брандмауэры с фильтрацией пакетов используются до сих пор, брандмауэры прошли долгий путь благодаря развитию технологий на протяжении десятилетий.

- Вирус 1 поколения

- Поколение 1, конец 1980-х, вирусные атаки на автономные ПК затронули все предприятия и привели к появлению антивирусных продуктов.

- Сети 2-го поколения

- Поколение 2, середина 1990-х, атаки из Интернета затронули весь бизнес и привели к созданию межсетевого экрана.

- Приложения третьего поколения

- Поколение 3, начало 2000-х годов, использующее уязвимости в приложениях, которые затронули большинство предприятий и привели к появлению систем предотвращения вторжений (IPS).

- Полезная нагрузка Gen 4

- Поколение 4, прибл. 2010 г. — рост целевых, неизвестных, уклончивых, полиморфных атак, которые затронули большинство предприятий и привели к появлению продуктов для защиты от ботов и песочницы.

- Gen 5 Mega

- Поколение 5, прибл. 2017, крупномасштабные, многовекторные, мега-атаки с использованием передовых инструментов атаки и продвижение передовых решений для предотвращения угроз.

Еще в 1993 году генеральный директор Check Point Гил Швед представил первый межсетевой экран с отслеживанием состояния, FireWall-1.Перенесемся на двадцать семь лет вперед, и межсетевой экран по-прежнему остается первой линией защиты организации от кибератак. Современные межсетевые экраны, включая межсетевые экраны нового поколения и сетевые межсетевые экраны, поддерживают широкий спектр функций и возможностей со встроенными функциями, включая:

Типы межсетевых экранов

Фильтрация пакетов

Небольшой объем данных анализируется и распределяется в соответствии со стандартами фильтра.

Прокси-сервис

Система сетевой безопасности, которая защищает при фильтрации сообщений на уровне приложений.

Государственная инспекция

Динамическая фильтрация пакетов, которая отслеживает активные соединения, чтобы определить, какие сетевые пакеты разрешить через брандмауэр.

Межсетевой экран нового поколения (NGFW)

Глубокая проверка пакетов Межсетевой экран с проверкой на уровне приложений.

Что делают брандмауэры?

Брандмауэр — необходимая часть любой архитектуры безопасности, он устраняет предположения о защите на уровне хоста и передает их вашему устройству сетевой безопасности.Брандмауэры, и особенно брандмауэры нового поколения, сосредоточены на блокировании вредоносных программ и атак на уровне приложений, наряду с интегрированной системой предотвращения вторжений (IPS), эти межсетевые экраны следующего поколения могут быстро и беспрепятственно реагировать на внешние атаки по всей сети и реагировать на них. Они могут устанавливать политики для лучшей защиты вашей сети и выполнять быструю оценку для обнаружения инвазивных или подозрительных действий, таких как вредоносное ПО, и их выключения.

Зачем нужны брандмауэры?

Межсетевые экраны, особенно межсетевые экраны нового поколения, сосредоточены на блокировании вредоносных программ и атак на уровне приложений.Наряду со встроенной системой предотвращения вторжений (IPS) эти межсетевые экраны нового поколения способны быстро и беспрепятственно реагировать для обнаружения атак и борьбы с ними по всей сети. Брандмауэры могут действовать в соответствии с ранее установленными политиками, чтобы лучше защитить вашу сеть, и могут выполнять быструю оценку для обнаружения инвазивных или подозрительных действий, таких как вредоносное ПО, и их отключения. Используя брандмауэр для своей инфраструктуры безопасности, вы настраиваете свою сеть с определенными политиками, чтобы разрешить или заблокировать входящий и исходящий трафик.

Сетевой уровень и проверка уровня приложения

Сетевой уровень или фильтры пакетов проверяют пакеты на относительно низком уровне стека протоколов TCP / IP, не позволяя пакетам проходить через брандмауэр, если они не соответствуют установленному набору правил, где источник и место назначения набора правил основаны на IP-адресах и портах. Брандмауэры, выполняющие проверку сетевого уровня, работают лучше, чем аналогичные устройства, выполняющие проверку на уровне приложений. Обратной стороной является то, что нежелательные приложения или вредоносное ПО могут передавать разрешенные порты, например.грамм. исходящий интернет-трафик по веб-протоколам HTTP и HTTPS, порт 80 и 443 соответственно.

Важность NAT и VPN

Брандмауэры

также выполняют базовые функции сетевого уровня, такие как преобразование сетевых адресов (NAT) и виртуальная частная сеть (VPN). Трансляция сетевых адресов скрывает или преобразует внутренние IP-адреса клиента или сервера, которые могут находиться в «диапазоне частных адресов», как определено в RFC 1918, в общедоступный IP-адрес. Скрытие адресов защищенных устройств сохраняет ограниченное количество адресов IPv4 и является защитой от сетевой разведки, поскольку IP-адрес скрыт от Интернета.

Аналогичным образом виртуальная частная сеть (VPN) расширяет частную сеть через общедоступную сеть в туннеле, который часто зашифрован, где содержимое пакетов защищается при прохождении через Интернет. Это позволяет пользователям безопасно отправлять и получать данные через общие или общедоступные сети.

Межсетевые экраны нового поколения

и не только

Межсетевые экраны нового поколения

проверяют пакеты на уровне приложений в стеке TCP / IP и могут идентифицировать такие приложения, как Skype или Facebook, и применять политику безопасности в зависимости от типа приложения.

Сегодня устройства UTM (Unified Threat Management) и межсетевые экраны нового поколения также включают технологии предотвращения угроз, такие как система предотвращения вторжений (IPS) или антивирус для обнаружения и предотвращения вредоносных программ и угроз. Эти устройства могут также включать технологии песочницы для обнаружения угроз в файлах.

По мере того, как среда кибербезопасности продолжает развиваться и атаки становятся все более изощренными, межсетевые экраны нового поколения будут оставаться важным компонентом решения безопасности любой организации, будь то центр обработки данных, сеть или облако.Чтобы узнать больше об основных возможностях, которыми должен обладать ваш межсетевой экран нового поколения, загрузите Руководство покупателя межсетевого экрана нового поколения (NGFW) сегодня.

Что такое брандмауэр и зачем он мне?

Что такое межсетевой экран?

Брандмауэр — это программное обеспечение или микропрограммное обеспечение, предотвращающее несанкционированный доступ к сети. Он проверяет входящий и исходящий трафик, используя набор правил для выявления и блокировки угроз.

Брандмауэры

используются как в личных, так и в корпоративных настройках, и многие устройства поставляются с одним встроенным, включая компьютеры Mac, Windows и Linux.Они широко считаются важным компонентом сетевой безопасности.

Почему важны брандмауэры?

Брандмауэры

важны, потому что они оказали огромное влияние на современные методы безопасности и до сих пор широко используются. Впервые они появились на заре Интернета, когда сетям потребовались новые методы безопасности, которые могли бы справиться с возрастающей сложностью. С тех пор межсетевые экраны стали основой сетевой безопасности в модели клиент-сервер — центральной архитектуре современных вычислений.Большинство устройств используют брандмауэры или тесно связанные инструменты для проверки трафика и устранения угроз.

Использует

Брандмауэры

используются как в корпоративных, так и в пользовательских настройках. Современные организации включают их в стратегию управления информацией и событиями безопасности (SIEM) вместе с другими устройствами кибербезопасности. Они могут быть установлены на периметре сети организации для защиты от внешних угроз или внутри сети для создания сегментации и защиты от внутренних угроз.

Помимо немедленной защиты от угроз, межсетевые экраны выполняют важные функции регистрации и аудита. Они ведут учет событий, которые могут использоваться администраторами для выявления закономерностей и улучшения наборов правил. Правила следует регулярно обновлять, чтобы не отставать от постоянно развивающихся угроз кибербезопасности. Поставщики обнаруживают новые угрозы и как можно скорее разрабатывают исправления для их устранения.

В одной домашней сети брандмауэр может фильтровать трафик и предупреждать пользователя о вторжениях. Они особенно полезны для постоянно активных подключений, таких как цифровая абонентская линия (DSL) или кабельный модем, поскольку в этих типах подключения используются статические IP-адреса.Их часто используют вместе с антивирусными приложениями. Персональные межсетевые экраны, в отличие от корпоративных, обычно представляют собой единый продукт, а не набор различных продуктов. Это может быть программное обеспечение или устройство со встроенным микропрограммным обеспечением брандмауэра. Аппаратные / встроенные брандмауэры часто используются для установки ограничений между домашними устройствами.

Как работает межсетевой экран?

Межсетевой экран устанавливает границу между внешней сетью и сетью, которую он охраняет. Он вставляется в сетевое соединение и проверяет все пакеты, входящие и исходящие из защищенной сети.При проверке он использует набор предварительно настроенных правил, чтобы различать доброкачественные и вредоносные пакеты.

Термин «пакеты» относится к фрагментам данных, отформатированных для передачи через Интернет. Пакеты содержат сами данные, а также информацию о данных, например, откуда они пришли. Межсетевые экраны могут использовать эту информацию о пакете, чтобы определить, соответствует ли данный пакет установленному правилу. В противном случае пакет будет заблокирован от входа в охраняемую сеть.

Наборы правил могут быть основаны на нескольких вещах, обозначенных пакетными данными, в том числе:

- Их источник.

- Их пункт назначения.

- Их содержание.

Эти характеристики могут быть представлены по-разному на разных уровнях сети. Когда пакет перемещается по сети, он несколько раз переформатируется, чтобы сообщить протоколу, куда его отправить. Существуют различные типы межсетевых экранов для чтения пакетов на разных уровнях сети.

Типы межсетевых экранов

Брандмауэры

подразделяются на категории либо по способу фильтрации данных, либо по системе, которую они защищают.

Это диаграмма, на которой показаны различные типы межсетевых экранов.

При разделении на категории по тому, что они защищают, есть два типа: на основе сети и на основе хоста. Сетевые брандмауэры охраняют целые сети и часто являются аппаратными. Межсетевые экраны на основе хостов защищают отдельные устройства, известные как хосты, и часто представляют собой программное обеспечение.

При категоризации методом фильтрации основными типами являются:

- Брандмауэр с фильтрацией пакетов проверяет пакеты изолированно и не знает контекста пакета.

- Межсетевой экран с отслеживанием состояния проверяет сетевой трафик, чтобы определить, связан ли один пакет с другим пакетом.

- Брандмауэр-прокси (он же шлюз уровня приложений) проверяет пакеты на уровне приложений эталонной модели взаимодействия открытых систем (OSI).

- Межсетевой экран нового поколения (NGFW) использует многоуровневый подход для интеграции возможностей межсетевого экрана предприятия с системой предотвращения вторжений (IPS) и контролем приложений.

Каждый тип в списке проверяет трафик с более высоким уровнем контекста, чем предыдущий, т. Е. Отслеживание состояния имеет больший контекст, чем фильтрация пакетов.

Межсетевые экраны с фильтрацией пакетов

Когда пакет проходит через межсетевой экран с фильтрацией пакетов, проверяются его адрес источника и назначения, протокол и номер порта назначения. Пакет отбрасывается — то есть не пересылается к месту назначения — если он не соответствует набору правил брандмауэра.Например, если брандмауэр настроен с правилом для блокировки доступа по Telnet, то брандмауэр будет отбрасывать пакеты, предназначенные для порта протокола управления передачей (TCP) номер 23, порта, на котором приложение сервера Telnet будет прослушивать.

Межсетевой экран с фильтрацией пакетов работает в основном на сетевом уровне эталонной модели OSI, хотя транспортный уровень используется для получения номеров портов источника и назначения. Он проверяет каждый пакет независимо и не знает, является ли какой-либо конкретный пакет частью существующего потока трафика.

Брандмауэр с фильтрацией пакетов эффективен, но поскольку он обрабатывает каждый пакет изолированно, он может быть уязвим для атак с подменой IP-адреса и в значительной степени заменен брандмауэрами с отслеживанием состояния.

Межсетевые экраны с функцией проверки состояния

Брандмауэры

Stateful Inspection — также известные как брандмауэры с динамической фильтрацией пакетов — отслеживают коммуникационные пакеты с течением времени и проверяют как входящие, так и исходящие пакеты.

Этот тип поддерживает таблицу, в которой отслеживаются все открытые соединения.Когда приходят новые пакеты, он сравнивает информацию в заголовке пакета с таблицей состояний — своим списком допустимых соединений — и определяет, является ли пакет частью установленного соединения. Если это так, пакет пропускается без дальнейшего анализа. Если пакет не соответствует существующему соединению, он оценивается в соответствии с набором правил для новых соединений.

Хотя межсетевые экраны с проверкой состояния достаточно эффективны, они могут быть уязвимы для атак типа «отказ в обслуживании» (DoS).DoS-атаки работают за счет использования установленных соединений, которые этот тип обычно считает безопасными.

Брандмауэры прикладного уровня и прокси

Этот тип может также называться брандмауэром на основе прокси-сервера или брандмауэром с обратным прокси-сервером . Они обеспечивают фильтрацию на уровне приложений и могут проверять полезную нагрузку пакета, чтобы отличить действительные запросы от вредоносного кода, замаскированного под действительный запрос данных. По мере того, как атаки на веб-серверы становились все более распространенными, стало очевидно, что существует потребность в межсетевых экранах для защиты сетей от атак на уровне приложений.Межсетевые экраны с фильтрацией пакетов и отслеживанием состояния не могут этого сделать на уровне приложений.

Поскольку этот тип исследует содержимое полезной нагрузки, он дает инженерам по безопасности более детальный контроль над сетевым трафиком. Например, он может разрешить или запретить конкретную входящую команду Telnet от определенного пользователя, тогда как другие типы могут управлять только общими входящими запросами от определенного хоста.

Когда этот тип находится на прокси-сервере, что делает его брандмауэром прокси, злоумышленнику становится сложнее обнаружить, где на самом деле находится сеть, и создается еще один уровень безопасности.И клиент, и сервер вынуждены проводить сеанс через посредника — прокси-сервер, на котором размещен брандмауэр прикладного уровня. Каждый раз, когда внешний клиент запрашивает соединение с внутренним сервером или наоборот, клиент вместо этого открывает соединение с прокси. Если запрос на соединение соответствует критериям в базе правил брандмауэра, брандмауэр прокси откроет соединение с запрошенным сервером.

Ключевым преимуществом фильтрации на уровне приложений является возможность блокировать определенный контент, например известные вредоносные программы или определенные веб-сайты, и распознавать, когда определенные приложения и протоколы, такие как протокол передачи гипертекста (HTTP), протокол передачи файлов (FTP) и доменное имя система (DNS), используются не по назначению.Правила брандмауэра прикладного уровня также могут использоваться для управления выполнением файлов или обработкой данных конкретными приложениями.

Межсетевые экраны нового поколения (NGFW)

Этот тип представляет собой комбинацию других типов с дополнительным программным обеспечением безопасности и встроенными устройствами. Каждый тип имеет свои сильные и слабые стороны, некоторые из них защищают сети на разных уровнях модели OSI. Преимущество NGFW состоит в том, что он сочетает в себе сильные стороны каждого типа и недостатки каждого типа.NGFW часто представляет собой набор технологий под одним именем, а не один компонент.

Современные сетевые периметры имеют так много точек входа и разных типов пользователей, что требуются более строгий контроль доступа и безопасность на хосте. Эта потребность в многоуровневом подходе привела к появлению NGFW.

NGFW объединяет три ключевых актива: традиционные возможности межсетевого экрана, осведомленность о приложениях и IPS. Подобно введению проверки с отслеживанием состояния в межсетевые экраны первого поколения, NGFW привносят дополнительный контекст в процесс принятия решений межсетевым экраном.

NGFW

сочетают в себе возможности традиционных корпоративных межсетевых экранов, в том числе трансляцию сетевых адресов (NAT), блокировку унифицированного указателя ресурсов (URL) и виртуальные частные сети (VPN), с функциями качества обслуживания (QoS) и функциями, которые обычно не встречаются в первых -продукция поколения. NGFW поддерживают сеть на основе намерений, включая проверку Secure Sockets Layer (SSL) и Secure Shell (SSH), а также обнаружение вредоносных программ на основе репутации. NGFW также используют глубокую проверку пакетов (DPI) для проверки содержимого пакетов и предотвращения вредоносных программ.

Когда NGFW или любой межсетевой экран используется вместе с другими устройствами, это называется единым управлением угрозами (UTM).

Уязвимости

Менее продвинутые брандмауэры — например, фильтрация пакетов — уязвимы для атак более высокого уровня, поскольку они не используют DPI для полной проверки пакетов. NGFW были введены для устранения этой уязвимости. Тем не менее, NGFW по-прежнему сталкиваются с проблемами и уязвимы для развивающихся угроз. По этой причине организациям следует объединить их с другими компонентами безопасности, такими как системы обнаружения вторжений и системы предотвращения вторжений.Вот некоторые примеры современных угроз, которым может быть уязвим межсетевой экран:

- Внутренние атаки: Организации могут использовать внутренние брандмауэры поверх брандмауэра периметра для сегментации сети и обеспечения внутренней защиты. Если есть подозрение на атаку, организации могут провести аудит конфиденциальной информации с помощью функций NGFW. Все аудиты должны соответствовать базовой документации в организации, в которой излагаются лучшие практики использования сети организации. Вот некоторые примеры поведения, которое может указывать на инсайдерскую угрозу:

- передача конфиденциальных данных в виде простого текста.

- в нерабочее время.

- сбой доступа к конфиденциальным ресурсам со стороны пользователя.

- сторонних пользователей доступа к сетевым ресурсам.

- Распределенные атаки типа «отказ в обслуживании» (DDos): DDoS-атака — это злонамеренная попытка нарушить нормальный трафик целевой сети путем захвата цели или окружающей ее инфраструктуры потоком трафика. Он использует несколько скомпрометированных компьютерных систем в качестве источников атакующего трафика.Используемые машины могут включать компьютеры и другие сетевые ресурсы, такие как устройства Интернета вещей (IoT). DDoS-атака похожа на пробку, не позволяющую обычному трафику достигать желаемого пункта назначения. Ключевой проблемой при предотвращении DDoS-атаки является различие между атакой и обычным трафиком. Часто трафик этого типа атаки может исходить из кажущихся законными источников и требует перекрестной проверки и аудита со стороны нескольких компонентов безопасности.

- Вредоносное ПО: Вредоносные программы разнообразны, сложны и постоянно развиваются вместе с технологиями безопасности и сетями, которые они защищают.По мере того, как сети становятся более сложными и динамичными с развитием Интернета вещей, межсетевым экранам становится все труднее защищать их.

- Исправление / конфигурация: Плохо настроенный брандмауэр или пропущенное обновление от поставщика могут нанести ущерб сетевой безопасности. ИТ-администраторы должны активно поддерживать свои компоненты безопасности.

Доступ к ресурсам

Поставщики межсетевых экранов

Предприятия, желающие приобрести межсетевой экран, должны знать свои потребности и понимать архитектуру своей сети.Существует множество различных типов, функций и поставщиков, которые специализируются на этих различных типах. Вот несколько уважаемых поставщиков NGFW:

- Пало-Альто: обширный охват, но не дешевый.

- SonicWall: хорошее соотношение цены и качества, и у него есть ряд предприятий, на которые он может работать. SonicWall предлагает решения для малых, средних и крупных сетей. Единственный недостаток — отсутствие облачных функций.

- Cisco: наибольший набор функций для NGFW, но и не дешевый.

- Sophos: подходит для предприятий среднего размера и проста в использовании.

- Barracuda: достойная цена, отличное управление, поддержка и облачные функции.

- Fortinet: обширный охват, отличная цена и некоторые облачные функции.

Будущее сетевой безопасности

На заре Интернета, когда Стивен М. Белловин из AT&T впервые использовал метафору межсетевого экрана, сетевой трафик в основном шел с севера на юг.Это просто означает, что большая часть трафика в центре обработки данных перетекает от клиента к серверу и от сервера к клиенту. Однако в последние несколько лет виртуализация и такие тенденции, как конвергентная инфраструктура, привели к увеличению трафика с востока на запад, а это означает, что иногда самый большой объем трафика в центре обработки данных перемещается с сервера на сервер. Чтобы справиться с этим изменением, некоторые корпоративные организации перешли от традиционных трехуровневых архитектур ЦОД к различным формам листовых архитектур.Это изменение в архитектуре заставило некоторых экспертов по безопасности предупредить, что, хотя брандмауэры по-прежнему играют важную роль в обеспечении безопасности сети, они рискуют стать менее эффективными. Некоторые эксперты даже прогнозируют полный отход от модели клиент-сервер.