Что такое файервол?

Если вы не являетесь уверенным пользователем ПК, то все равно, возможно, за последние годы вы уже неоднократно слышали слово «файервол» (firewall, «огненная стена»). Кстати, в 2006 году даже вышел фильм с таким названием “Firewall” или «Огненная стена», в котором снялись Харрисон Форд, Пол Беттани и Вирджиния Мэдсен.

Так, что же такое файервол и зачем он нужен?

Не подпускать плохих парней

Если говорить по-простому, то файервол (иногда его еще называют брандмауэр) – это система, которая предотвращает несанкционированный доступ к сети. Файервол действует как «вышибала» на входе в сеть, проверяя идентификацию каждого, кто пытается войти. Любая попытка несанкционированного доступа блокируется автоматически.

Как работает файервол?

Прежде чем вы сможете правильно понять, зачем нужен файервол, сперва вы должны немного понять, как данные передаются между компьютерами.

Скажем, вы отправляете документ вашему другу или коллеге по работе. Ваш компьютер разбивает документ на крошечные кусочки, которые называются пакетами, которые затем отправляются по одному на компьютер вашего друга или коллеги. Каждый пакет содержит дополнительную информацию, которая сообщает компьютеру получателя, как собрать документ из этих пакетов, и откуда эти пакеты приходят. Весь это процесс может быть выполнен почти мгновенно.

Как правило, пакеты передаются без всяких проблем. Хотя бывают ситуации, когда часть пакетов могут быть повреждены или потеряны во время передачи, или они могут быть перехвачены или изменены хакерами.

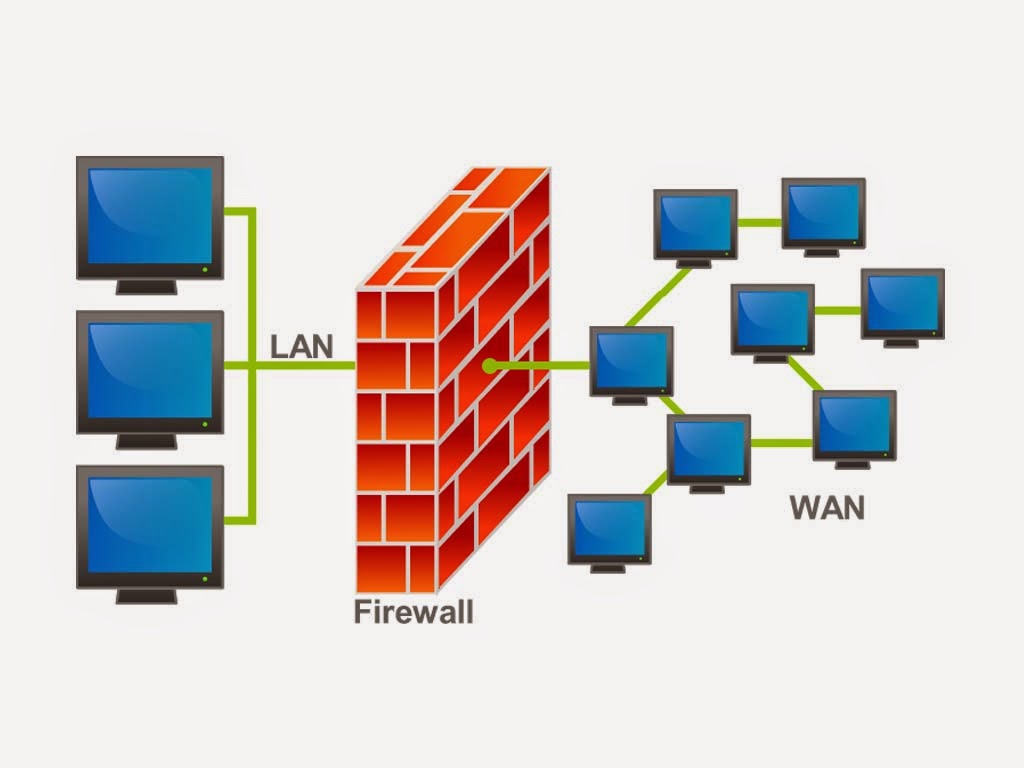

Файервол добавляет важный уровень защиты в механизм передачи данных. Файервол «сидит» между вашим компьютером и компьютером получателя, проверяя каждый пакет, который проходит через него. Любой сетевой трафик, который был подделан, поступает от неавторизованного или непризнанного источника, является подозрительным, а потому автоматически блокируется.

Файервол делает много и других полезных вещей. Он осуществляет мониторинг всего сетевого трафика, предотвращая проникновение хакеров на ваш компьютер или другие устройства, подключенные к Интернету.

Почему файерволы имеют значение?

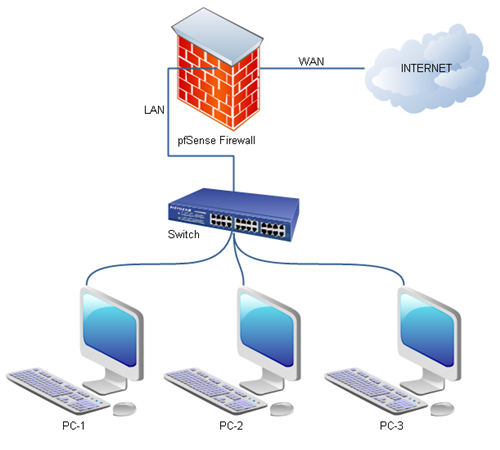

В бизнес-среде файервол (его еще называют межсетевой экран) устанавливается на границе сети. Весь сетевой трафик проходит через файервол и анализируется при передаче. Это же справедливо и для файерволов приложений, таких, как и тот, что включен в состав антивируса Panda Dome, который устанавливается на домашние компьютеры.

Эффективная сетевая безопасность работает по принципу блокировки подозрительного трафика до того момента, как он достигнет вашего компьютера. В корпоративной сети это позволяет останавливать хакеров до того момента, как они проникнут в сеть. Дома вам необходимо удалять/блокировать плохой сетевой трафик прежде, чем он сможет достигнуть данных, хранящихся на вашем компьютере.

Файервол – это совсем не то же самое, что и антивирус: он не проверяет, содержат ли входящие пакеты вредоносную программу. Но он автоматически блокирует наиболее опасный сетевой трафик, чтобы не допускать хакеров и кибер-преступников. Однако подобно антивирусным системам, хороший файервол также регулярно обновляется, а потому он способен блокировать самые новые угрозы и подозрительную активность.

Такая автоматизированная проверка является важным инструментом для повышения общего уровня защиты вашего домашнего ПК и данных.

Вы можете подробнее узнать про файерволы в любых открытых источниках. А если вы хотите защитить свой компьютер антивирусом с файерволом прямо сейчас, то, пожалуйста, скачайте бесплатную триал-версию антивируса Panda Dome.

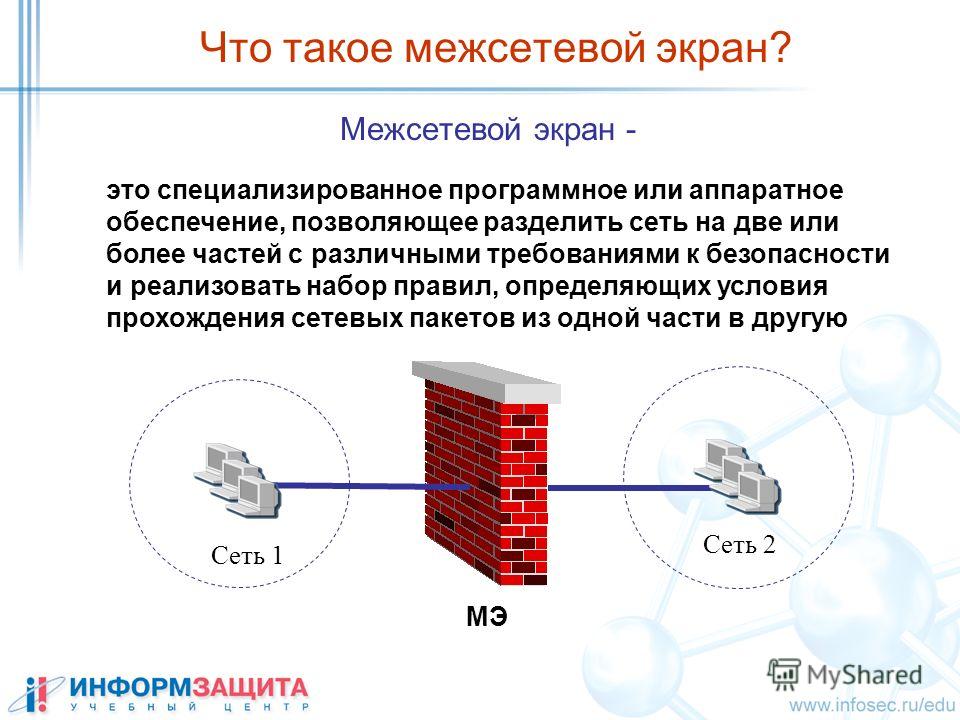

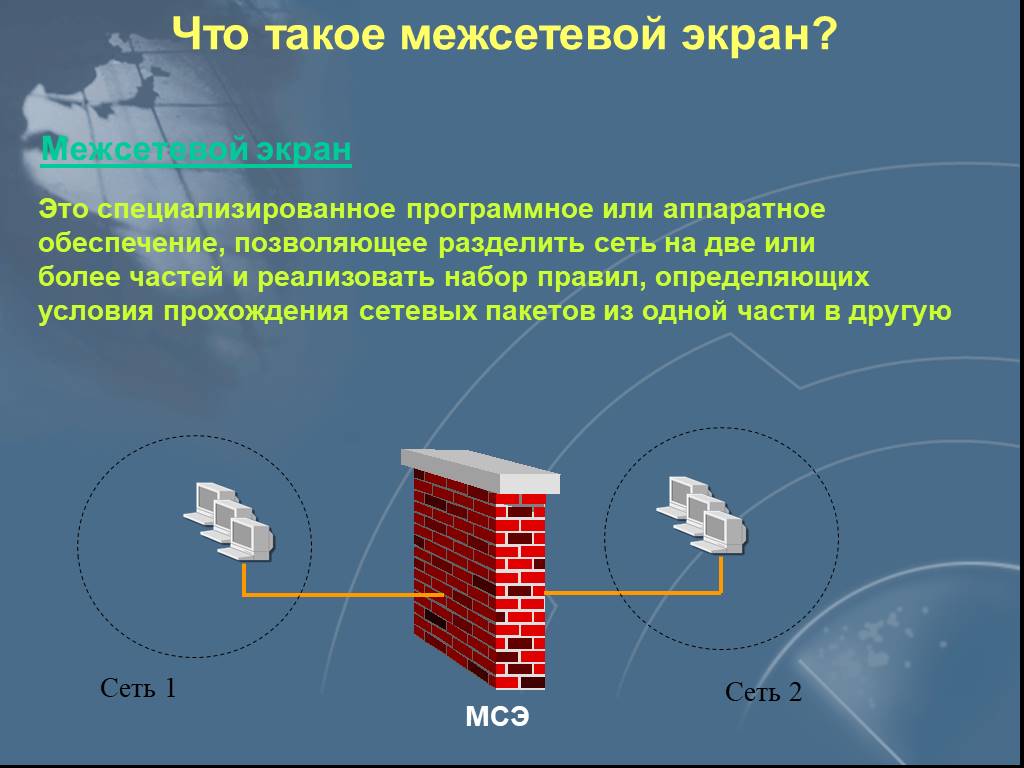

что это такое и где применяется межсетевой экран

Файервол (от английского firewall, «огненная / противопожарная стена») — это программа, которая защищает компьютер от атак из Cети. Ее также называют брандмауэром и межсетевым экраном, потому что система как бы экранирует вредоносные действия из интернета. Если она видит подозрительный трафик, то блокирует его.

Ее также называют брандмауэром и межсетевым экраном, потому что система как бы экранирует вредоносные действия из интернета. Если она видит подозрительный трафик, то блокирует его.

Брандмауэр — немецкое слово, файервол — английское, но они означают одно и то же. Это программный комплекс, который фильтрует данные, приходящие из сети. У него есть свои правила — инструкции, по которым он решает, пропустить пакет информации или заблокировать.

Программа-брандмауэр может быть частью антивируса, встроенным ПО роутера или операционной системы персонального компьютера.

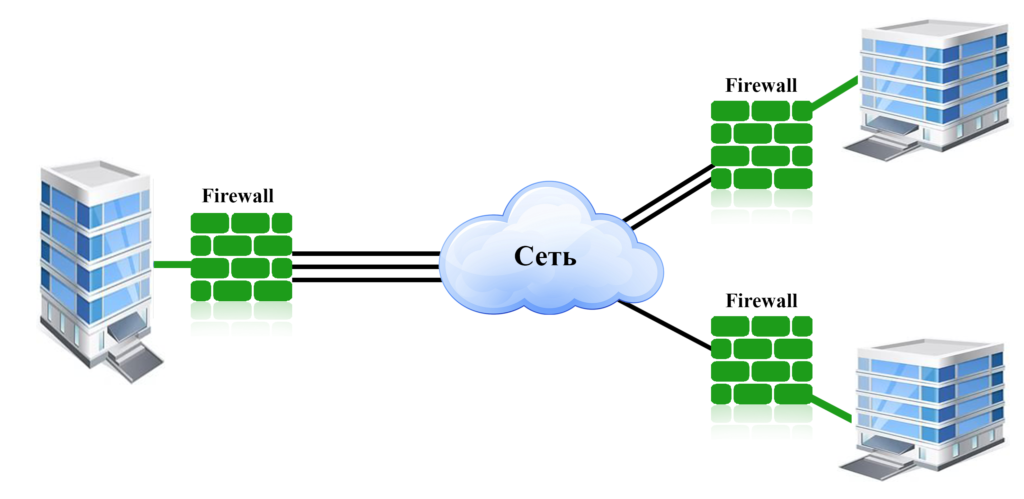

Файерволы бывают и аппаратными — тогда это отдельные устройства, которые устанавливаются в сеть целиком, а не на конкретный компьютер. Такие брандмауэры ставят в корпоративных сетях или для других промышленных целей, для личного использования они практически не применяются.

Для чего нужен файервол

Основная функция брандмауэра — защищать компьютер от атак. Межсетевое экранирование помогает сразу отфильтровать пакеты информации, которые могли бы прислать злоумышленники, хакеры или кто-либо еще. В результате эти данные не попадут на компьютер и не нанесут вреда — от доступа к персональной информации до поломки операционной системы.

В результате эти данные не попадут на компьютер и не нанесут вреда — от доступа к персональной информации до поломки операционной системы.

Кроме того, брандмауэр мешает злоумышленникам сканировать внутреннюю сеть и получать к ней доступ, а периодически может использоваться для разграничения прав доступа.

В домашних компьютерах файервол защищает пользователей от вирусов, которые они могут подхватить при серфинге веб-сайтов. В корпоративных и системных сетях брандмауэры защищают сетевую инфраструктуру всей компании — например, от несанкционированного доступа. Там это более мощные и сложные системы. Некоторые из них, к примеру, могут распознавать и блокировать DDoS-атаки, обнаруживать подмену трафика и другие манипуляции злоумышленников.

Что делает файервол

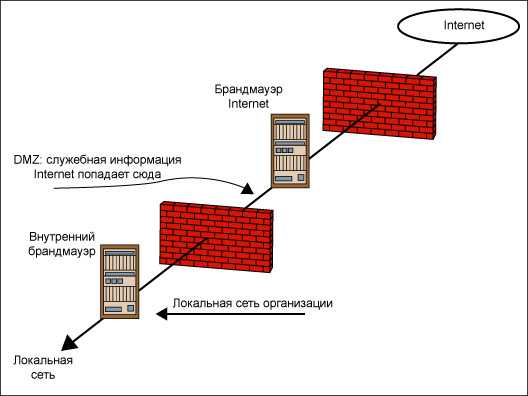

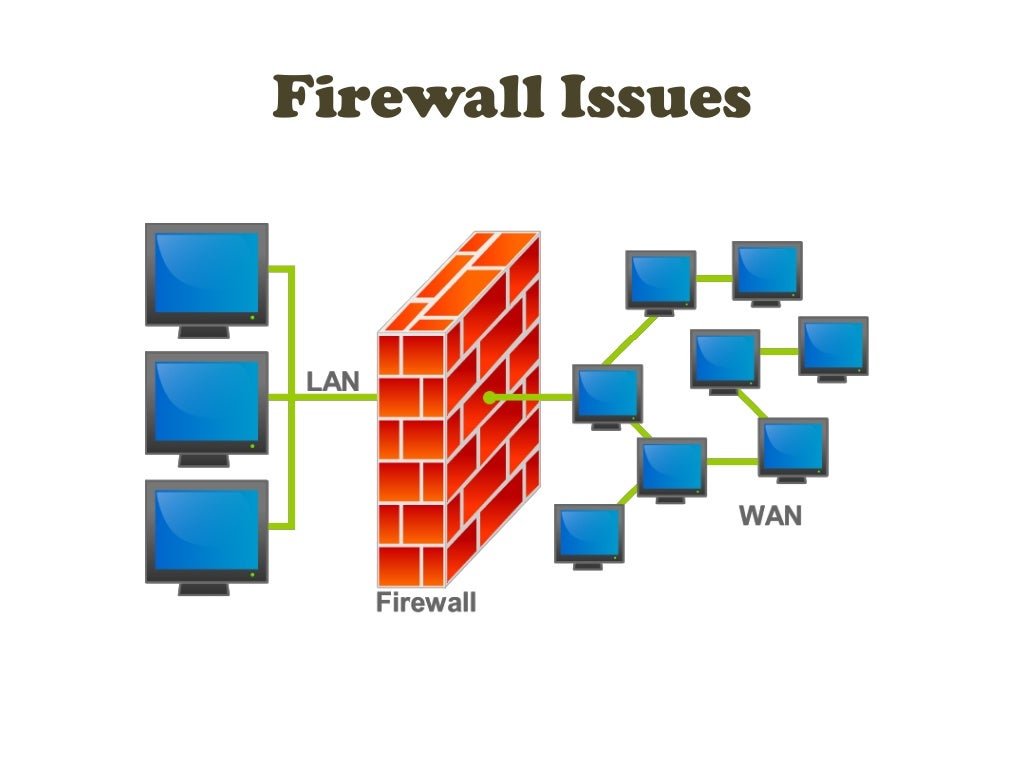

Межсетевой экран устанавливается на границе между внешней сетью — интернетом — и внутренней. Внутренняя сеть может состоять даже из одного компьютера, а может представлять собой несколько локально соединенных устройств.

Находясь на границе, файервол определяет, какой именно трафик из внешней сети можно пустить во внутреннюю. Трафик — это любая информация из интернета: она представляется в виде пакетов данных.

Данные, которые пропустили во внутреннюю сеть, можно скачать, просмотреть в браузере или сделать с ними что-либо еще. Информация, которую брандмауэр не пропустил, блокируется. Пользователь не имеет к ней доступа, потому что она может быть вредоносной. Но зато во внутреннюю сеть такие данные не попадают, так что не могут нанести вреда.

Еще файервол может отслеживать попытки приложений выйти в сеть или внести изменения в систему. Поэтому он показывает предупреждения, когда пользователь устанавливает стороннюю программу или запускает приложение с выходом в интернет.

Два режима работы

Можно условно выделить два режима работы файервола:

- разрешать все, запрещать только подозрительный трафик;

- запрещать все, разрешать только данные из «белого списка».

В первом случае интернетом можно пользоваться как обычно, но если брандмауэр увидит подозрительные данные, он их заблокирует и выдаст пользователю сообщение об этом. Еще он может показать предупреждение, например, если человек собрался установить скачанную из сети программу без указанного источника. Предупреждение не значит, что программа обязательно вредоносная — файервол перестраховывается.

Во втором случае интернетом нельзя пользоваться в привычном понимании. Можно заходить только на определенный список сайтов, которые внесли в брандмауэр в качестве исключений. Только от них компьютер сможет принимать информацию. Обычно так делают в корпоративных или учебных сетях, чтобы ограничить нецелевое использование интернета.

Еще можно совсем отключить файервол. Но лучше этого не делать.

Как файервол фильтрует данные

Технология, по которой брандмауэр отличает нормальный трафик от вредоносного, может различаться. Точной классификации нет, но можно выделить несколько типов файерволов.

- Пакетные фильтры смотрят на заголовок пакета информации и по нему определяют, стоит доверять ему или нет. Они проверяют IP-адреса, используемые порты источника и получателя, протоколы и так далее. Этот тип реализован в большинстве «домашних» брандмауэров.

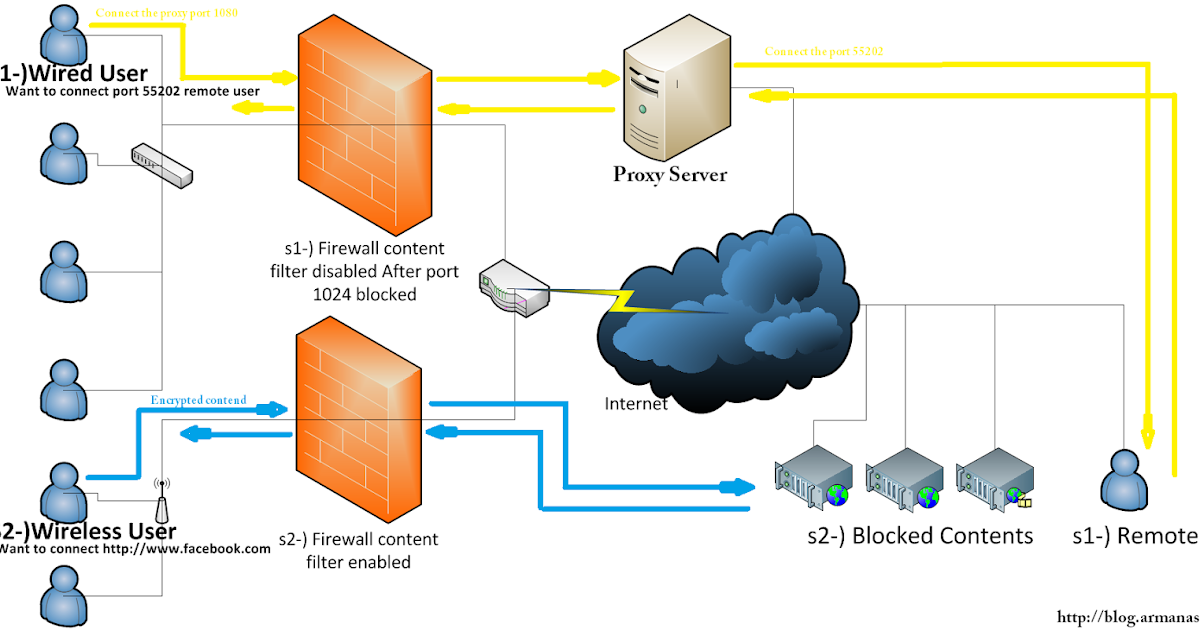

- Сеансовые шлюзы работают по протоколу SOCKS. Это значит, что они создают прокси — шлюз между внешней и внутренней сетью. Трафик в результате идет через прокси-сервер, а напрямую сети не взаимодействуют. Внутри шлюза информация фильтруется — то, что не относится к уже установленному соединению, блокируется.

- Посредники прикладного уровня работают на уровне, в котором пользователь непосредственно общаются с сетью. Это, например, файерволы веб-приложений, которые защищают их от атак. По принципу работы они похожи на сеансовые шлюзы, но в отличие от них умеют проверять содержимое пакетов — не только заголовки. Минус их использования — они медленнее и «тяжелее» других.

Еще есть инспекторы состояния — сложные системы, чаще всего корпоративные, которые сочетают в себе возможности всех трех перечисленных технологий.

Почему не стоит отключать файервол

Когда-то, в 2000-х годах, брандмауэры часто работали неправильно и блокировали даже безопасный трафик. На это были причины: множество вирусов, более слабая информационная безопасность, чем сейчас. Поэтому некоторые пользователи того времени привыкли отключать файервол, прежде чем пользоваться интернетом.

Сейчас делать так не стоит. Межсетевой экран служит защитой от вредоносной активности и снижает риск подхватить вирус или «троян», стать жертвой хакеров или иных злоумышленников. При этом большую часть времени его работа совершенно незаметна: современные файерволы не «ругаются» на все подряд, а блокируют что-то в исключительных случаях.

Поэтому не стоит снижать собственную безопасность и отключать файервол. Это касается и обычных пользователей, и компаний. Если брандмауэр работает как-то не так – его всегда можно настроить через операционную систему или антивирус.

Если брандмауэр работает как-то не так – его всегда можно настроить через операционную систему или антивирус.

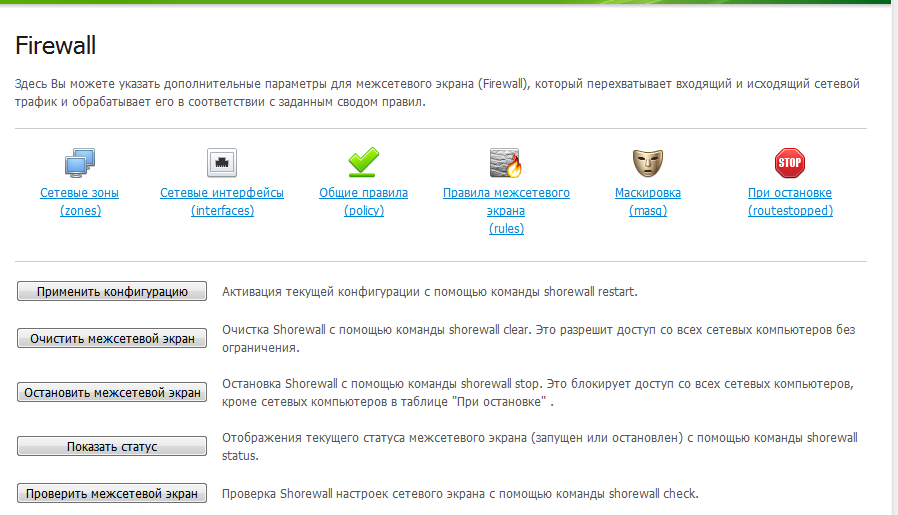

Как настроить файервол

Межсетевой экран на персональном компьютере можно настроить в параметрах безопасности системы. В зависимости от ОС они могут называться по-разному. К примеру, в Windows 10 есть меню «Безопасность Windows», а там — пункт «Брандмауэр и безопасность сети».

Если вы пользуетесь сторонним брандмауэром, например, из антивируса, то настраивается он изнутри антивирусной программы.

В настройках обычно можно указать, какой режим работы использовать, насколько жестко проверять трафик, показывать ли предупреждения, если приложение пытается что-то сделать. Продвинутые пользователи могут прописать свои правила для блокировки или пропуска информации.

В корпоративных сетях файерволы могут быть мощными системами, в том числе аппаратными. Их настройки и возможности куда шире, но это дорогостоящие сложные комплексы — с ними работают профессиональные системные администраторы и сетевые инженеры.

Можно ли использовать несколько файерволов

Практически во всех популярных операционных системах есть свои брандмауэры, и создатели этих ОС не рекомендуют их отключать. Но собственные файерволы есть и, к примеру, в антивирусах. А несколько брандмауэров, запущенных одновременно — не лучшее решение: они могут конфликтовать друг с другом и дополнительно нагружать компьютер.

Поэтому рекомендуется внимательно проверять настройки при установке антивируса и избегать одновременного запуска. Современные программы могут спрашивать, какой файервол хочет использовать пользователь: выбирать системный или антивирусный — решает сам человек.

Что такое брандмауэр? Определено, объяснено и изучено

Брандмауэры могут быть программными или аппаратными, хотя лучше иметь и то, и другое. Программный брандмауэр — это программа, установленная на каждом компьютере и регулирующая трафик через номера портов и приложения, а физический брандмауэр — это часть оборудования, установленного между вашей сетью и шлюзом.

Брандмауэры с фильтрацией пакетов, наиболее распространенный тип брандмауэров, проверяют пакеты и запрещают их прохождение, если они не соответствуют установленному набору правил безопасности. Брандмауэр этого типа проверяет исходный и конечный IP-адреса пакета. Если пакеты соответствуют «разрешенному» правилу брандмауэра, то вход в сеть считается доверенным.

Брандмауэры с фильтрацией пакетов делятся на две категории: с сохранением состояния и без сохранения состояния. Брандмауэры без сохранения состояния проверяют пакеты независимо друг от друга и не имеют контекста, что делает их легкой мишенью для хакеров. Напротив, межсетевые экраны с отслеживанием состояния запоминают информацию о ранее переданных пакетах и считаются гораздо более безопасными.

Хотя брандмауэры с фильтрацией пакетов могут быть эффективными, в конечном счете они обеспечивают очень простую защиту и могут быть очень ограниченными — например, они не могут определить, не повлияет ли содержимое отправляемого запроса неблагоприятно на приложение, к которому он обращается. Если вредоносный запрос, разрешенный с адреса доверенного источника, приведет, скажем, к удалению базы данных, брандмауэр не сможет об этом узнать. Брандмауэры следующего поколения и прокси-брандмауэры лучше приспособлены для обнаружения таких угроз.

Если вредоносный запрос, разрешенный с адреса доверенного источника, приведет, скажем, к удалению базы данных, брандмауэр не сможет об этом узнать. Брандмауэры следующего поколения и прокси-брандмауэры лучше приспособлены для обнаружения таких угроз.

Брандмауэры нового поколения (NGFW) сочетают в себе традиционные технологии брандмауэров с дополнительными функциями, такими как проверка зашифрованного трафика, системы предотвращения вторжений, антивирус и многое другое. В частности, он включает глубокую проверку пакетов (DPI). В то время как базовые брандмауэры просматривают только заголовки пакетов, глубокая проверка пакетов проверяет данные внутри самого пакета, позволяя пользователям более эффективно идентифицировать, классифицировать или останавливать пакеты с вредоносными данными. Узнайте больше о Forcepoint NGFW здесь.

Прокси-брандмауэры фильтруют сетевой трафик на уровне приложений. В отличие от обычных брандмауэров, прокси действует как посредник между двумя конечными системами. Клиент должен отправить запрос брандмауэру, где он затем оценивается по набору правил безопасности, а затем разрешается или блокируется. В частности, прокси-брандмауэры отслеживают трафик для протоколов уровня 7, таких как HTTP и FTP, и используют как проверку состояния, так и глубокую проверку пакетов для обнаружения вредоносного трафика.

Клиент должен отправить запрос брандмауэру, где он затем оценивается по набору правил безопасности, а затем разрешается или блокируется. В частности, прокси-брандмауэры отслеживают трафик для протоколов уровня 7, таких как HTTP и FTP, и используют как проверку состояния, так и глубокую проверку пакетов для обнаружения вредоносного трафика.

Межсетевые экраны преобразования сетевых адресов (NAT) позволяют нескольким устройствам с независимыми сетевыми адресами подключаться к Интернету с использованием одного IP-адреса, скрывая отдельные IP-адреса. В результате злоумышленники, сканирующие сеть на наличие IP-адресов, не могут получить конкретные сведения, что обеспечивает большую защиту от атак. Брандмауэры NAT аналогичны прокси-брандмауэрам в том, что они действуют как посредники между группой компьютеров и внешним трафиком.

Брандмауэры с многоуровневой проверкой состояния (SMLI) фильтруют пакеты на сетевом, транспортном и прикладном уровнях, сравнивая их с известными доверенными пакетами. Подобно брандмауэрам NGFW, SMLI также проверяет весь пакет и разрешает ему пройти только в том случае, если он проходит каждый уровень отдельно. Эти брандмауэры проверяют пакеты, чтобы определить состояние связи (отсюда и название), чтобы гарантировать, что все инициированные связи происходят только с доверенными источниками.

Подобно брандмауэрам NGFW, SMLI также проверяет весь пакет и разрешает ему пройти только в том случае, если он проходит каждый уровень отдельно. Эти брандмауэры проверяют пакеты, чтобы определить состояние связи (отсюда и название), чтобы гарантировать, что все инициированные связи происходят только с доверенными источниками.

Что такое брандмауэр? Различные типы брандмауэров

История брандмауэров

Брандмауэры существуют с конца 1980-х годов и начинались как фильтры пакетов, представляющие собой сети, созданные для проверки пакетов или байтов, передаваемых между компьютерами. Хотя брандмауэры с фильтрацией пакетов все еще используются сегодня, брандмауэры прошли долгий путь по мере развития технологии на протяжении десятилетий.

- Вирус 1-го поколения

- Поколение 1, конец 1980-х годов, вирусные атаки на автономные ПК затронули все предприятия и привели к появлению антивирусных продуктов.

- Сети второго поколения

- Поколение 2, середина 1990-х годов, атаки из Интернета затронули весь бизнес и привели к созданию брандмауэра.

- Поколение 2, середина 1990-х годов, атаки из Интернета затронули весь бизнес и привели к созданию брандмауэра.

- Приложения третьего поколения

- Поколение 3, начало 2000-х, использование уязвимостей в приложениях, которые затронули большинство предприятий и привели к появлению продуктов для систем предотвращения вторжений (IPS).

- Полезная нагрузка 4-го поколения

- Поколение 4, прибл. 2010 г., рост числа целевых, неизвестных, уклончивых, полиморфных атак, которые затронули большинство предприятий и привели к появлению продуктов для защиты от ботов и песочницы.

- Мега 5-го поколения

- Поколение 5, прибл. 2017 г., крупномасштабные, многовекторные, мегаатаки с использованием передовых инструментов атаки и стимулируют передовые решения по предотвращению угроз.

Еще в 1993 году генеральный директор Check Point Гил Швед представил первый брандмауэр с контролем состояния, FireWall-1. Перенесемся на двадцать семь лет вперед, и брандмауэр по-прежнему остается первой линией защиты организации от кибератак. Современные брандмауэры, в том числе брандмауэры следующего поколения и сетевые брандмауэры, поддерживают широкий спектр функций и возможностей со встроенными функциями, в том числе:

Современные брандмауэры, в том числе брандмауэры следующего поколения и сетевые брандмауэры, поддерживают широкий спектр функций и возможностей со встроенными функциями, в том числе:

- Предотвращение сетевых угроз

- Контроль приложений и идентификации

- Поддержка гибридного облака

- Масштабируемая производительность

Типы межсетевых экранов

Пакетная фильтрация

Небольшой объем данных анализируется и распределяется в соответствии со стандартами фильтра.

Прокси-сервис

Система сетевой безопасности, обеспечивающая защиту при фильтрации сообщений на прикладном уровне.

Контроль состояния

Динамическая фильтрация пакетов, которая отслеживает активные соединения, чтобы определить, какие сетевые пакеты следует пропускать через брандмауэр.

Брандмауэр следующего поколения (NGFW)

Глубокая проверка пакетов Межсетевой экран с проверкой на уровне приложений.

Что делают брандмауэры?

Брандмауэр — это необходимая часть любой архитектуры безопасности, которая избавляет от догадок о защите на уровне хоста и доверяет ее вашему сетевому защитному устройству. Брандмауэры, и особенно брандмауэры следующего поколения, сосредоточены на блокировании вредоносных программ и атак на уровне приложений, наряду с интегрированной системой предотвращения вторжений (IPS). Эти брандмауэры нового поколения могут быстро и беспрепятственно реагировать на внешние атаки и реагировать на них по всей сети. Они могут устанавливать политики для лучшей защиты вашей сети и выполнять быстрые оценки для обнаружения инвазивных или подозрительных действий, таких как вредоносные программы, и их закрытия.

Зачем нужны брандмауэры?

Брандмауэры, особенно брандмауэры следующего поколения, нацелены на блокирование вредоносных программ и атак на уровне приложений. Наряду со встроенной системой предотвращения вторжений (IPS) эти межсетевые экраны нового поколения способны быстро и беспрепятственно реагировать на обнаружение атак и борьбу с ними по всей сети. Брандмауэры могут действовать в соответствии с ранее установленными политиками, чтобы лучше защитить вашу сеть, и могут выполнять быстрые оценки для обнаружения инвазивных или подозрительных действий, таких как вредоносное ПО, и отключать их. Используя брандмауэр для своей инфраструктуры безопасности, вы настраиваете свою сеть с помощью определенных политик, разрешающих или блокирующих входящий и исходящий трафик.

Брандмауэры могут действовать в соответствии с ранее установленными политиками, чтобы лучше защитить вашу сеть, и могут выполнять быстрые оценки для обнаружения инвазивных или подозрительных действий, таких как вредоносное ПО, и отключать их. Используя брандмауэр для своей инфраструктуры безопасности, вы настраиваете свою сеть с помощью определенных политик, разрешающих или блокирующих входящий и исходящий трафик.

Проверка сетевого уровня и прикладного уровня

Сетевой уровень или фильтры пакетов проверяют пакеты на относительно низком уровне стека протоколов TCP/IP, не позволяя пакетам проходить через брандмауэр, если они не соответствуют установленному набору правил, где источник и Назначение набора правил основано на IP-адресах и портах. Брандмауэры, выполняющие проверку на сетевом уровне, работают лучше, чем аналогичные устройства, выполняющие проверку на уровне приложений. Недостатком является то, что нежелательные приложения или вредоносные программы могут проходить через разрешенные порты, например. исходящий интернет-трафик по веб-протоколам HTTP и HTTPS, порты 80 и 443 соответственно.

исходящий интернет-трафик по веб-протоколам HTTP и HTTPS, порты 80 и 443 соответственно.

Важность NAT и VPN

Брандмауэры также выполняют основные функции сетевого уровня, такие как преобразование сетевых адресов (NAT) и виртуальная частная сеть (VPN). Преобразование сетевых адресов скрывает или преобразует внутренние IP-адреса клиента или сервера, которые могут находиться в «диапазоне частных адресов», как определено в RFC 1918, в общедоступный IP-адрес. Скрытие адресов защищаемых устройств сохраняет ограниченное количество IPv4-адресов и является защитой от сетевой разведки, поскольку IP-адрес скрыт от Интернета.

Аналогично, виртуальная частная сеть (VPN) расширяет частную сеть через общедоступную сеть в туннеле, который часто зашифрован, где содержимое пакетов защищено при прохождении через Интернет. Это позволяет пользователям безопасно отправлять и получать данные в общих или общедоступных сетях.

Брандмауэры нового поколения и последующие

Брандмауэры нового поколения проверяют пакеты на уровне приложений стека TCP/IP и способны идентифицировать такие приложения, как Skype или Facebook, и применять политику безопасности в зависимости от типа приложения.